Betreiber von kritischen Infrastrukturen müssen ihre IT-/OT-Infrastruktur speziell absichern und überwachen. Das ist im Bereich der Angriffserkennung zu beachten.

Systeme zur Angriffserkennung:

Was fordert das IT-SiG 2.0?

Die Neufassung des IT-Sicherheitsgesetzes, das sogenannte IT-Sicherheitsgesetz 2.0 (IT-SiG 2.0), ist am 28. Mai 2021 in Kraft getreten. Mit dem Zweiten Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme hat das Bundesamt für Sicherheit in der Informationstechnik neue und wichtige Kompetenzen erhalten.

Das übergeordnete Ziel der Neufassung ist die Stärkung des Cyber-Sicherheitsniveaus für Unternehmen und Organisationen in Deutschland, die als KRITIS (= kritische Infrastruktur) eingestuft sind. Ein Bestandteil der Novellierung des IT-Sicherheitsgesetzes ist die zusätzliche Verpflichtung an KRITIS-Betreiber, Systeme zur Angriffserkennung (SzA) einzusetzen.

Diese explizite Verpflichtung ist in §8a Absatz 1 des BSIG zu finden:

“Die Verpflichtung nach Absatz 1 Satz 1, angemessene organisatorische und technische Vorkehrungen zu treffen, umfasst ab dem 1. Mai 2023 auch den Einsatz von Systemen zur Angriffserkennung. Die eingesetzten Systeme zur Angriffserkennung müssen geeignete Parameter und Merkmale aus dem laufenden Betrieb kontinuierlich und automatisch erfassen und auswerten. Sie sollten dazu in der Lage sein, fortwährend Bedrohungen zu identifizieren und zu vermeiden sowie für eingetretene Störungen geeignete Beseitigungsmaßnahmen vorzusehen“

In dem ursprünglichen IT-Sicherheitsgesetz aus dem Jahr 2015 gab es noch keine konkrete Nennung von Angriffserkennungssystemen. Stattdessen wurde im Bezug auf organisatorische und technische Schutzmaßnahmen eher allgemein formuliert:

“Dabei soll der Stand der Technik eingehalten werden. Organisatorische und technische Vorkehrungen sind angemessen, wenn der dafür erforderliche Aufwand nicht außer Verhältnis zu den Folgen eines Ausfalls oder einer Beeinträchtigung der betroffenen kritischen Infrastruktur steht.”

Die Frage, ob und inwieweit Unternehmen und Organisationen im KRITIS-Bereich ein System zur Angriffserkennung als Schutzmaßnahme einsetzen müssen, um dem Stand der Technik zu entsprechen, ließ der Gesetzgeber bis zur Novellierung des IT-SiG offen.

Das hat sich nun geändert. Mit Inkrafttreten des IT-Sicherheitsgesetzes 2.0 und der daraus folgenden Änderung des BSI-Gesetzes ist der Einsatz eines Systems zur Angriffserkennung eine zwingende Schutzmaßnahme.

Nicht nur das: Der Gesetzgeber hat auch eine Deadline für die Umsetzung festgelegt – den 01. Mai 2023!

Was genau sind “Systeme zur Angriffserkennung”?

In § 2 Absatz 9b des BSI-Gesetzes definiert der Gesetzgeber ein System zur Angriffserkennung folgendermaßen:

„Systeme zur Angriffserkennung im Sinne dieses Gesetzes sind durch technische Werkzeuge und organisatorische Einbindung unterstützte Prozesse zur Erkennung von Angriffen auf informationstechnische Systeme. Die Angriffserkennung erfolgt dabei durch Abgleich der in einem informationstechnischen System verarbeiteten Daten mit Informationen und technischen Mustern, die auf Angriffe hindeuten.“

Entscheidend ist im Zusammenhang mit dieser Definition die Verpflichtung aus dem bereits zitierten §8a BSIG, dass:

- “…Parameter und Merkmale aus dem laufenden Betrieb kontinuierlich und automatisch [erfasst und ausgewertet werden]”

- “…für eingetretene Störungen geeignete Beseitigungsmaßnahmen vorzusehen [sind]”

- “[Systeme zur Angriffserkennung] sollten dazu in der Lage sein, fortwährend Bedrohungen zu identifizieren und zu vermeiden.”

Gut zu wissen: Unter den Begriff “System zur Angriffserkennung” (SzA) fallen verschiedene Lösungen. Dazu gehören zum Beispiel:

- Intrusion Detection Systems (IDS)

- Security Information & Event Management (SIEM)

- Managed Detection & Response (MDR)

Warum Managed Detection & Response die zu empfehlende Lösung ist, um die Anforderungen an ein System zur Angriffserkennung zu erfüllen, erfahren Sie in diesem Kapitel des Ratgebers.

Suchen Sie eine zuverlässige Lösung, die Sie ohne großen Aufwand nutzen können? Mit Trovent MDR erkennen Sie schnell zuverlässig Angriffe und kompromittierte IT-Systeme.

Welche Unternehmen und Organisationen müssen Systeme zur Angriffserkennung einführen?

Der verpflichtende Einsatz eines Systems zur Angriffserkennung gilt laut IT-SiG 2.0 bzw. BSIG nur für Betreiber von kritischen Infrastrukturen bzw. Dienstleistungen.

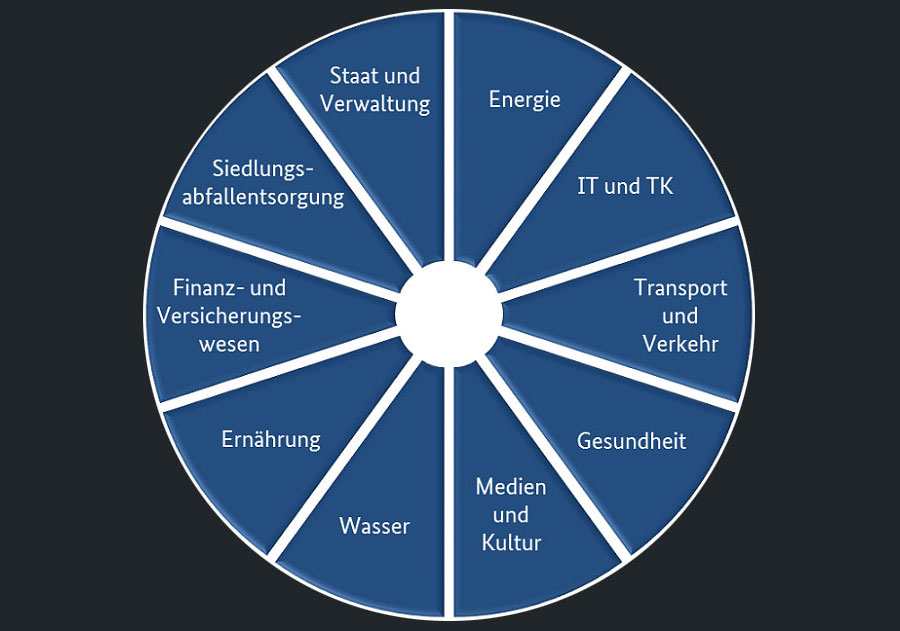

Kritische Infrastrukturen und deren Betreiber sind laut BMI:

“Organisationen und Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden.”

Gemäß Definition von Bund und Ländern gehören folgende Bereiche zu den sogenannten kritischen Infrastrukturen:

Im Rahmen der Gesetzesnovellierung wurden auch die Größenschwellwerte nach unten angepasst. So hat sich die Anzahl der Unternehmen und Organisationen, die unter die gesetzlich-regulatorischen Anforderungen fallen, deutlich erhöht.

Ein Beispiel: Für Energieerzeuger wurde in der Neufassung der KRITIS-Verordnung 1.5 der Schwellwert von 420 MW auf 36 MW gesenkt. Oder wie es die Bundesnetzagentur in ihrem Informationsschreiben ausdrückt:

“Als Kritische Infrastruktur gilt weiterhin eine Energieanlage mit einer installierten Nettonennleistung von über 36 MW, die zur Erbringung von Primärregelleistung nach § 2 Nummer 8 StromNZV präqualifiziert ist […] Die Betreiber von kritischen Energieanlagen müssen gemäß § 11 Abs. 1b EnWG den von der Bundesnetzagentur veröffentlichten IT-Sicherheitskatalog für Energieanlagenbetreiber umsetzen.”

Die Anforderungen des BSI-Gesetzes betreffen Sie nicht?

Ihr Betrieb, Ihr Unternehmen oder Ihre Organisation gilt nicht als kritische Infrastruktur? Demnach haben Sie – theoretisch – keine gesetzliche Auflage, ein System zur Angriffserkennung umzusetzen. Also könnte man die Kosten einsparen und es einfach lassen. Oder? Es gibt eine Vielzahl guter Gründe genau das nicht zu tun.

Einhalten der ISO 27001:2022

Die in der Orientierungshilfe des BSI beschriebenen einzelnen Anforderungen an ein System zur Angriffserkennung lassen sich allesamt den Maßnahmen aus der neugefassten ISO 27001:2022 und dem C5-Standard 2020 (BSI Cloud Security Standard) zuordnen.

Im Umkehrschluss bedeutet das: Diese Anforderungen gibt es in anderen Standards schon! Wenn man sich beispielsweise auf Basis der ISO 27001:2022 zertifizieren lassen möchte, wird man sich den Anforderungen an Systeme zur Angriffserkennung nicht entziehen können. An dieser Stelle ein großer Dank an die Kollegen von OpenKRITIS, die sich um das übersichtliche Mapping der Anforderungen und Maßnahmen gekümmert haben!

Selbst wenn Ihr Unternehmen oder Ihre Organisation derzeit nicht beabsichtigt sich gemäß bestimmter Informationssicherheitsstandards zertifizieren zu lassen, sollten Sie folgende entscheidende Vorteile eines Systems zur Angriffserkennung stets berücksichtigen:

Vorsorge ist günstiger als ein Ernstfall

Ein Notfalleinsatz eines Emergency-Response-Teams, der Wiederaufbau von IT-Infrastruktur und eine Betriebsunterbrechung von mehreren Tagen oder Wochen kann sehr schnell mehrere Hunderttausend oder gar Millionen Euro kosten.

Schnelle Reaktionszeiten

Eine IT-Sicherheitsarchitektur mit hohem Reifegrad wird auf der Prämisse aufgebaut, dass trotz aller Schutzbemühungen eine IT-Infrastruktur früher oder später kompromittiert wird. Dementsprechend muss jeder Angriff frühzeitig zu detektieren und einzudämmen sein!

Must-Have für Cyber-Versicherungen

Cyber-Versicherungen fordern zunehmend die Nutzung eines Systems zur Angriffserkennung als notwendige IT-Sicherheitsmaßnahme. Ein nachweislich umgesetztes SzA erhöht Ihre Versicherungsfähigkeit – die Wahrscheinlichkeit steigt maßgeblich, dass die Cyber-Versicherung bereit ist das Restrisiko Ihres Unternehmens zu versichern und das zu einem erträglichen Preis!

IT-SiG 2.0 / BSI-Gesetz §8a:

Wie erfüllt man die Anforderungen?

Um KRITIS-Organisationen und Betreiber kritischer Dienstleistungen die Umsetzung der gesetzlichen Anforderungen zu erleichtern, veröffentlichte das BSI im September 2022 eine “Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung”.

Das Bundesamt für Sicherheit in der Informationstechnik gliederte in dem Dokument die Anforderungen an die Systeme zur Angriffserkennung (SzA) in folgende drei Kategorien:

- Protokollierung

- Detektion

- Reaktion

Das passt interessanterweise sehr gut zu der Art und Weise, wie wir unser eigenes Lösungsportfolio unterteilen. Unser Dreiklang lautet: Prävention – Detektion – Reaktion.

Zurück zum Thema: Was versteht das BSI in seiner Orientierungshilfe unter den Begriffen im Bezug auf SzA? Hier eine Erläuterung:

Protokollierung

Im Rahmen der Protokollierung geht es um die Erhebung, die Speicherung und die Bereitstellung aller notwendigen und sicherheitsrelevanten Protokollierungsdaten (sprich: Logdaten). Diese Protokolldaten MÜSSEN:

- zwingend erhoben werden, um sicherheitsrelevante Ereignisse (SRE), die sich potenziell negativ auf die Informationssicherheit auswirken, erkennen und auswerten zu können.

- auf System- und Netzwerkebene erhoben werden, um die Detektion zu ermöglichen.

- an zentralen Stellen für den jeweiligen Netzbereich gespeichert werden.

- gefiltert, normalisiert, aggregiert und korreliert werden.

- geeignet verfügbar gemacht werden, damit man sie auswerten kann.

Detektion

Ziel der Detektion ist, SRE zu erkennen, die Verfügbarkeit, Vertraulichkeit, Integrität oder Authentizität eines Systems oder der darin verarbeiteten Daten potentiell gefährden. Mit anderen Worten: Es geht darum, technische Ereignisse in Protokolldaten zu erkennen, welche zu einer Beeinträchtigung oder zum Ausfall der kritischen Dienstleistung eines Betreibers führen können.

Die Detektion von sicherheitsrelevanten Ereignissen kann mit unterschiedlichen Methoden erfolgen:

- Regelbasiert: Erkennung von bereits bekannten Angriffsmustern, beispielsweise auf Basis der im MITRE ATT&CK-Framework dokumentierten ICS Techniques (Industrial Control Systems).

- Anomaliebasiert: Erkennung von möglichen Angriffen mittels einer automatisierten Detektion von ungewöhnlichem oder außergewöhnlichem Verhalten – zum Beispiel durch den Einsatz von Machine-Learning-Algorithmen.

Das BSI hat bereits 2019 die Empfehlung „Monitoring und Anomalieerkennung in Produktionsnetzwerken“ herausgegeben. Zu den zentralen Anforderungen zählen hier:

- Alle Protokoll- und Protokollierungsdaten MÜSSEN kontinuierlich überwacht und ausgewertet werden.

- Die Prüfung des Ereignisses und gegebenenfalls die Reaktion MUSS innerhalb einer geringen Zeitspanne erfolgen.

- Für die Detektion von SRE MÜSSEN Unternehmen bzw. Organisationen genügend personelle Ressourcen bereitstellen.

Reaktion

Trotz des Einsatzes umfangreicher Präventionsmaßnahmen kann man nie ausschließen, dass es dennoch zu einer Kompromittierung der IT-/OT-Infrastruktur kommt. Diese Kompromittierung kann zu einer Beeinträchtigung oder zum Komplettausfall einer kritischen Dienstleistung führen. Dementsprechend ist eine zuverlässige Detektion und zeitnahe Reaktion entscheidend, um unmittelbare Schäden und Folgeschäden möglichst einzugrenzen.

Wesentliche MUSS-Anforderungen aus der Orientierungshilfe des BSI sind deshalb:

- Erfüllung aller Basis-Anforderungen des BSI-Grundschutz-Bausteins “Behandlung von Sicherheitsvorfällen”. Hierzu zählt unter anderem die Notwendigkeit, eine Richtlinie zur Behandlung von Sicherheitsvorfällen (Incident Response) zu erstellen.

- Bei einem sicherheitsrelevanten Ereignis MÜSSEN die eingesetzten Detektionssysteme das Ereignis automatisch melden.

- Werden Sicherheitsvorfälle bzw. Angriffe festgestellt, MUSS eine Vorfallsbehandlung erfolgen.

Zusammengefasst bedeuten die Anforderungen des BSI, dass eine automatisierte Angriffserkennung bzw. ein System zur Angriffserkennung nur ihren Nutzen entfalten kann, wenn:

- diese in einen belastbaren Prozess zur Behandlung von Sicherheitsvorfällen eingebunden ist.

- ausreichende personelle Kapazitäten zur Verfügung stehen, um die detektierten Ereignisse mit entsprechender Fachkompetenz zu bearbeiten.

IDS, SIEM oder MDR:

Was ist die beste Lösung zur Angriffserkennung?

Lassen sich die Anforderungen des Gesetzgebers an ein SzA durch Einsatz eines SIEM oder eines IDS erfüllen? Ja, aber nur zum Teil. Denn das sind die Schwächen der Systeme:

IDS und SIEM arbeiten ausschließlich regelbasiert

Ein IDS arbeitet mit bekannten, statischen Mustern (Pattern-basiert). Das ist zwar eine probate Methode, um potentielle Angriffe zu erkennen, aber am Ende zu wenig. Derart können unbekannte Angriffsmuster und ungewöhnliches Verhalten innerhalb der Infrastruktur durchs Raster fallen.

Gegen ein SIEM spricht, dass die Informationen aus Logdaten auch nur die halbe Wahrheit widerspiegeln. Erst durch die Berücksichtigung der Netzwerkverkehrsdaten lässt sich ich ein vollständiges (Bedrohungs-)Lagebild erstellen.

Kein risikoorientiertes Kontextwissen

Ein SIEM oder ein IDS arbeitet ohne Kontextwissen über die überwachte IT-/OT-Infrastruktur. Somit wird zum Beispiel folgendes nicht klar:

- Welche Systeme sprechen üblicherweise und in welcher Häufigkeit miteinander?

- Welche Accounts existieren auf welchen Hosts?

- Welche Systeme sind aufgrund ihrer technisch-organisatorischen Rolle innerhalb der Infrastruktur besonders exponiert und angreifbar?

Daraus folgt: Eine dem tatsächlichen Risiko entsprechende Priorisierung von regelbasiert erkannten, potentiell sicherheitsrelevanten Ereignissen (SRE) ist nicht möglich.

Hohe False-Positive-Rate

Das fehlende Kontextwissen über die Infrastruktur, die fehlende automatische, risikoorientierte Priorisierung und die statische, musterbasierte Erkennung führen meist zu einer hohen Anzahl an Meldungen. Darunter sind viele False-Positives, also Fehlalarme. Diese führen zu einem hohen Maß an manuellem Aufwand im Prozess der Vorfallsbehandlung. Das Security Operations Center (SOC) wird mit unnötiger Arbeit belastet, was das Risiko erhöht, dass schwerwiegende Vorfälle bzw. Angriffe übersehen werden.

Daher ist es aus unserer Sicht ratsam, bei einem SzA nicht auf ein konventionelles SIEM oder IDS, sondern auf eine MDR-Lösung (Managed Detection and Response) zu setzen.

Diese Vorteile bietet ein MDR-System bei der Angriffserkennung

Mit Managed Detection & Response erhalten Sie ein modernes System zur Angriffserkennung, das die hohen und wahrscheinlich noch wachsenden Anforderungen des Gesetzgebers erfüllt. Nicht nur Unternehmen und Organisationen, die als kritische Infrastruktur eingestuft sind, profitieren von einer Lösung wie Trovent MDR.

Das sind die Besonderheiten und Stärken des Systems:

ML-Algorithmen

Der Einsatz von Machine Learning (ML) ermöglicht es, ungewöhnliches Verhalten, das nicht zwingend bekannten Angriffsmustern entspricht, automatisch zu erkennen. Dazu gehört beispielsweise ein ungewöhnlich hohes Datenvolumen von einem Host unter Verwendung von einer für diesen Host ungewöhnlichen Kombination von Protokollen und Ports.

Kontextwissen

Für die effektive Angriffserkennung baut eine geeignete MDR-Lösung über eine Context Engine automatisch Kontextwissen über die logischen Zusammenhänge in der bestehenden Infrastruktur auf. Damit können im Zusammenhang mit detektierten, potentiell sicherheitsrelevanten Events (SRE) für jedes Asset in der Infrastruktur fortwährend Risikokennzahlen berechnet werden.

Detektion x Reaktion

Es entsteht eine enge Verzahnung von Angriffserkennung (= Detektion) mit der Vorfallsbehandlung (= Reaktion). Das BSI-Kriterium “festgestellte Sicherheitsvorfälle im vermeintlichen Zusammenhang mit Angriffen MÜSSEN behandelt werden” lässt sich derart erfüllen. Hierfür haben Sie das Detektionssystem fest in den Vorfallbearbeitungsprozess zu integrieren, indem Sie unter anderem Abläufe definieren und das IT-Sicherheitsteam mit dem SzA vertraut machen.

Selbst umsetzen oder besser “as a Service” beschaffen?

Ein wirksame Angriffserkennung erfordert nicht nur effektive Detektion, sondern auch und vor allem:

- klare Vorfallbehandlungsprozesse.

- die notwendige Fachkompetenz und personelle Kapazität, um detektierte Ereignisse gemäß ihres Schweregrads zeitnah zu bearbeiten.

- eine fortlaufende Pflege und Verbesserung der Detektion durch Tuning bestehender Regeln.

- den Einsatz von Machine-Learning-Algorithmen, insbesondere um eine hohe False-Positive-Rate zu verhindern.

Um die Anforderungen des ITSiG 2.0 bzw. §8a des BSI erfüllen zu können, raten wir Ihnen, Angriffserkennung “as a Service” einzusetzen. Eine as-a-Service gelieferte MDR-Lösung umfasst die technisch notwendigen Detektionskomponenten als auch die Vorfallsbehandlung – aus einer Hand!

Für einen Betreiber kritischer Dienstleistungen bringt das eine Reihe von Vorteilen mit sich:

- Sie können Ihren Fokus auf das Kerngeschäft richten.

- Sie müssen keine eigenen personellen Kapazitäten aufbauen.

- Sie benötigen keine eigene Infrastruktur.

- Sie greifen auf bestehendes Experten-Fachwissen zurück.

- Ihr System zur Angriffserkennung ist sofort einsatzbereit.

- Sie erfüllen kosteneffizient die gesetzlichen Anforderungen.

Wie ist vorzugehen, wenn Ihre Systeme keine Protokollierungsdaten erzeugen können?

In der Informationstechnologie (IT) sind Systeme und Applikationen meist in der Lage, Logdaten direkt zu erzeugen und einem nachgelagerten Analyse- oder Monitoring-System zur Verfügung zu stellen. Aber im Bereich der Operational Technology (OT) ist das nicht immer der Fall.

OT-Systeme bieten oftmals keine oder nur eingeschränkte Funktionen zur Erzeugung von Protokollierungsdaten. Die Folge: Ein granulares Logging ist ohne die Gefährdung der Verfügbarkeit des betroffenen OT-Systems oftmals nicht möglich.

Stehen Sie vor dieser Herausforderung, schreibt das BSI in seiner Orientierungshilfe hierzu folgendes:

“Sind die bestehenden Systeme nicht in der Lage, auskömmliche Protokoll- und Protokollierungsdaten bereitzustellen, SOLLTE die Protokollierungsinfrastruktur so angepasst und/oder durch zusätzliche Maßnahmen, Software oder Systeme ergänzt werden, dass Detektion und Reaktion im entsprechend der Risikoanalyse notwendigen Rahmen möglich sind.”

Eine sehr gute Lösung ist es, eine zusätzliche OT-Sensorik wie IRMA einzusetzen. Diese lässt sich ohne weiteres als zusätzliche Datenquelle für ein System zur Angriffserkennung wie Trovent MDR einsetzen. Durch Einsatz einer zusätzlichen Sensorik lässt sich vermeiden, dass jedes OT-Gerät eigene Logdaten generieren und versenden muss. Somit wird die Verfügbarkeit der Produktivsysteme in keinster Weise gefährdet.

Wie funktioniert der IRMA OT-Sensor (Industrie Risiko Management Automatisierung, kurz IRMA)? Das System liest passiv den Netzwerkverkehr an einem geeigneten zentralen Switch der OT-Umgebung (z.B. via SPAN-Port) und extrahiert daraus die wesentlichen Meta-Informationen: Welche Geräte (MAC-Adressen), IP-Adressen, Ports, Protokolle, usw. Hieraus können in einer nachgelagerten Anomalieerkennung entsprechend sicherheitsrelevante Ereignisse (SRE) erkannt werden.

Nachweiserbringung: Wie wird die Umsetzung geprüft?

In seiner Orientierungshilfe für SzA schreibt das BSI:

“Um Nachweise […] einfach zu halten, sollen die umgesetzten Maßnahmen von Systemen zur Angriffserkennung über einen Umsetzungsgrad nachgewiesen werden.”

Das Umsetzungsgradmodell des BSI besteht aus sechs Stufen. Diese sind:

Umsetzungsgrad 0

Es sind bisher keine Maßnahmen zur Erfüllung der Anforderungen umgesetzt und es bestehen auch keine Planungen zur Umsetzung von Maßnahmen.

Umsetzungsgrad 1

Es bestehen Planungen zur Umsetzung von Maßnahmen, jedoch gibt es für mindestens einen Bereich noch keine konkreten Umsetzungen.

Umsetzungsgrad 2

In allen Bereichen wurde mit der Umsetzung von Maßnahmen begonnen. Es sind jedoch noch nicht alle MUSS-Anforderungen erfüllt worden.

Umsetzungsgrad 3

Alle MUSS-Anforderungen wurden für alle Bereiche erfüllt. Idealerweise haben Sie die SOLLTE-Anforderungen hinsichtlich ihrer Notwendigkeit und Umsetzbarkeit geprüft. Zudem haben Sie einen kontinuierlichen Verbesserungsprozess (KVP) etabliert oder er ist zumindest in Planung.

Umsetzungsgrad 4

Sie haben alle MUSS-Anforderungen für alle Bereiche erfüllt. Und Sie haben alle SOLLTE-Anforderungen umgesetzt – außer Sie haben diese stichhaltig und nachvollziehbar begründet ausgeschlossen. Und: Ein kontinuierlicher Verbesserungsprozess wurde etabliert.

Umsetzungsgrad 5

Wie Umsetzungrad 4, ergänzt um die Erfüllung der KANN-Anforderungen. Auch hier können Sie gewisse Maßnahmen begründet ausschließen. Neben dem KVP etablierten Sie für alle Bereiche sinnvolle, zusätzliche Maßnahmen entsprechend der Risikoanalyse bzw. Schutzbedarfsfeststellung.

Aus Sicht von Trovent eignet sich das Umsetzungsgradmodell sehr gut für das Grundprinzip der kontinuierlichen Verbesserung, das fest in Qualitätsmanagement- und Informationssicherheitsstandards verankert ist. Sie müssen alle zwei Jahre einen Nachweis über die angemessene Umsetzung der Maßnahmen zur Angriffserkennung beim BSI einreichen bzw. sich extern prüfen lassen. Also spricht nichts dagegen die Gelegenheit zu nutzen, um den Umsetzungsgrad und somit die Qualität der Angriffserkennung in jedem Prüfungszyklus zu verbessern.

Weitere Details zur Nachweiserbringung finden sich übrigens in der “Orientierungshilfe zu Nachweisen gemäß § 8a Absatz 3 BSIG”. Die Vorlagen gibt es auf dieser Download-Seite des BSI.

Stufe 3 des Umsetzungsgradmodells:

Ein erreichbares Ziel

Für Unternehmen und Organisationen, die bis dato noch keine Systeme zur Angriffserkennung umgesetzt haben, empfehlen wir die Stufe 3 als mittelfristiges Ziel. Denn hier werden alle MUSS-Anforderungen der BSI-Orientierungshilfe erfüllt und Sie überprüfen die SOLLTE-Anforderungen hinsichtlich ihrer Notwendigkeit und Umsetzbarkeit.

Mit einer Lösung wie Trovent MDR lässt sich die Stufe 3 des BSI-Umsetzungsgradmodells übrigens schnell und sorgenfrei erreichen!

Sie möchten unsere Lösung zur gesetzeskonformen Angriffserkennung im Einsatz sehen?

Wir stellen die Leistungsfähigkeit unserer Plattform gerne in Ihrer IT-/OT-Infrastruktur unter Beweis. Kontaktieren Sie uns! Wir vereinbaren schnellstmöglich die Rahmenbedingungen für den Test-Einsatz unseres MDR-Systems.

Hinweis: Sie möchten mehr über die gesetzlichen Anforderungen erfahren?

Auf der Website des BSI gibt es eine gute FAQ-Seite zum Thema.