IT-Forensik durch Automation beschleunigen.

Die IT-Forensik spielt in der Reaktion auf IT-Sicherheitsvorfälle eine entscheidende Rolle in der Analyse von potentiell kompromittierten Systemen und der Schadenminderung.

IT-Forensiker haben in Ihrer täglichen Arbeit viele Herausforderungen zu meistern:

Hoher Zeitdruck

Zu wenig Zeit, um alle vorliegenden Daten und Vorgänge zu analysieren

Kaum Automation

Die Analysearbeit erfolgt meist manuell mit vielen Tools

False Negatives

Es besteht immer die Gefahr, dass eventuell etwas übersehen wird

Enge Zeitfenster

Eine längerfristige Überwachung ist oftmals nicht möglich

Aus den genannten Gründen können wichtige Erkenntnisse unentdeckt bleiben. Deshalb haben wir auf Basis der langjährigen Erfahrung von IT-Forensikern die Trovent Forensic Appliance entwickelt, um die forensische Arbeit deutlich zu erleichtern.

Überblick: Trovent Forensic Appliance

Unser IT-Forensik-Tool ermöglicht Folgendes:

- Sie ist in Verdachtsmomenten und in tatsächlichen Notfällen sofort einsatzfähig.

- Sie liefert einen umgehenden Einblick in die Kommunikationsbeziehungen und das Verhalten eines potentiell kompromittierten Host.

- Sie reduziert zeitaufwendige Analysevorgänge durch Automation.

- Sie beschleunigt deutlich forensische Arbeitsabläufe.

Trovent Forensic Appliance:

Durchblick, Beschleunigung und Automation

Das sind die Vorteile, von denen IT-Forensiker beim Einsatz der Forensic Appliance profitieren:

- Die Trovent Forensic Appliance wird “inline” eingebunden. Sie erlaubt die granulare Überwachung sämtlicher Netzwerk-Kommunikationsverbindungen und -verbindungsversuche von (potentiell) kompromittierten Hosts.

- Sie arbeitet als Firewall, um den möglicherweise kompromittierten Host vollständig oder selektiv vom Netz zu trennen. Verbindungsversuche ins öffentliche Internet können komplett unterbunden oder auch selektiv zugelassen werden, um somit das Verhalten des Hosts Schritt für Schritt zu beobachten.

- Sie erlaubt eine granulare Überwachung und Auswertung sämtlicher DNS-Anfragen. Hierdurch lässt sich feststellen, ob versucht wird, schädliche URLs aufzurufen.

- Unser IT-Forensik-Tool stellt einen Honeypot auf Basis von OpenCanary zur Verfügung, um hiermit das Verhalten von (potentiell kompromittierten) Hosts zu beobachten. Der Honeypot wird selbstverständlich vom restlichen Unternehmensnetz isoliert.

- Es gibt eine Reihe von emulierten Services, um befallene Systeme in einer “hybriden Sandbox” abzusichern. Die kontrollierte Erreichbarkeit der reellen Infrastruktur minimiert das Risiko, den oder die Angreifer unbeabsichtigt zu warnen.

- Es ist möglich, über die komplette Kontrolle des Netzwerkverkehrs den nicht-kompromittierten Teil des Netzwerks zu schützen.

- Das Kommunikationsverhalten eines wahrscheinlich kompromittierten Hosts kann automatisiert mit einem Referenzsystem verglichen werden, zum Beispiel mit dem Workstation-Image eines Standardbenutzers.

- Sicherheitsrelevante Verhaltensabweichungen werden erkannt – und das ohne zeitintensiven, manuellen Aufwand.

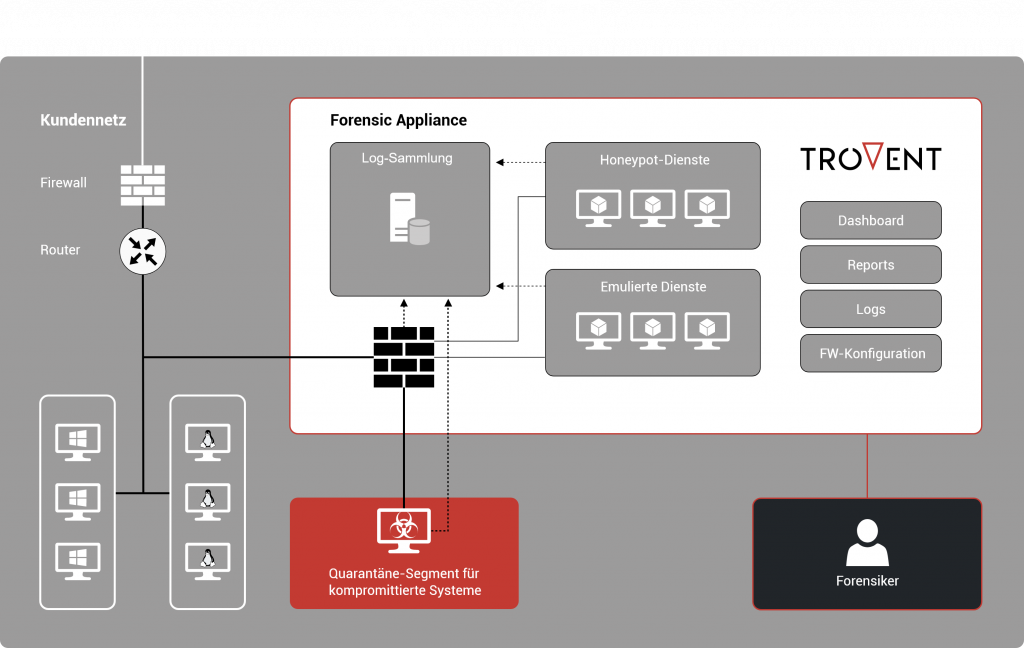

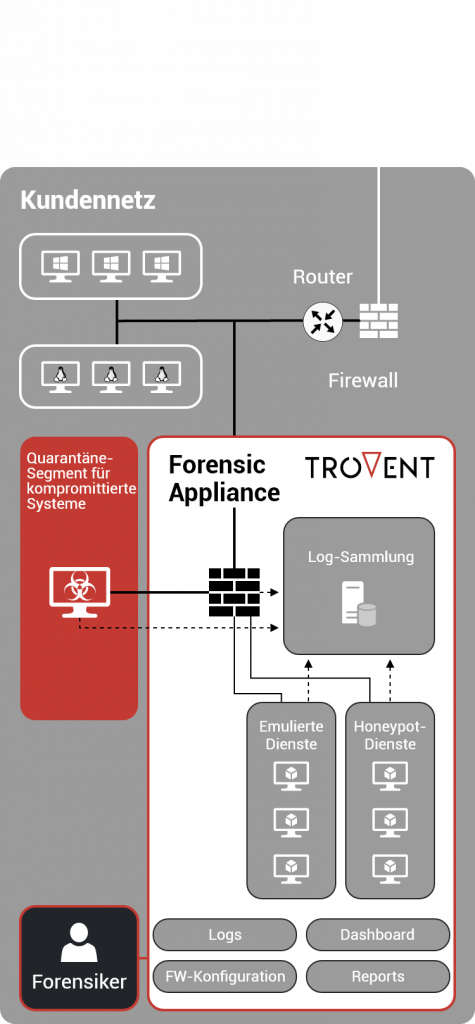

Funktionsweise: Wie ist die Forensic Appliance aufgebaut?

Bei der Trovent Forensic Appliance handelt es sich um ein einzelnes Gerät, das im Firmennetz angeschlossen wird. Die verwendete Hardware verfügt über einen zweiten Netzwerkanschluss, den man mit dem zu analysierenden System verbindet. Von nun an kontrolliert die Trovent Forensic Appliance als Firewall den Datenverkehr. Dabei bleibt das System, das forensisch untersucht wird, im Netz. Es ist aber von diesem isoliert und kann keinerlei Schaden anrichten.

Werden die Logs von weiteren Geräten aus dem Netzwerk an die Trovent Forensic Appliance gesendet, kann auf Basis des Verhaltens entschieden werden, was das zu analysierende System darf und was nicht. Alternativ ist es möglich, parallel zum untersuchten System ein Referenzsystem anzuschließen (beispielsweise Standard-Workstation), um dessen Verhalten als Baseline zu verwenden und Verhaltensabweichungen des untersuchten Systems zu erkennen.

Der Einsatz von emulierten Diensten ermöglicht eine weitere Kontrollmöglichkeit. Der ausgehende Verkehr des potentiell kompromittierten Systems kann selektiv und transparent auf diese Dienste umgeleitet werden. Somit greift das System, das forensisch untersucht wird, nicht auf tatsächliche Ziele, sondern auf emulierte Dienste zu. Diese sind für bestimmte Protokolle verfügbar, zum Beispiel für HTTP und SMTP. Die Trovent Forensic Appliance protokolliert granular alle Vorgänge.

Ferner erlauben es integrierte Honeypot-Dienste, Reconnaissance- und Lateral-Movement-Versuche eines oder mehrerer Angreifer zu beobachten – und das ohne den realen Zugriff auf das Firmennetzwerk erlauben zu müssen.

Umfassende Übersicht

IT-Forensikern bietet die Trovent Forensic Appliance:

- eine umfassende Sicht auf alle Logs, und

- die Kontrolle über die erlaubten, geblockten und auf emulierte Dienste umgeleiteten Verbindungen,

sodass die Aktionen des zu analysierenden Systems stets sichtbar sind.

Einsatzszenarien

Für folgende Anwendungsfälle setzen unsere Kunden die Trovent Forensic Appliance am häufigsten ein.

Systeme verhalten sich kurzzeitig auffällig, zeigen aber keine dauerhaften und offensichtlichen Symptome einer Kompromittierung.

Ein ungewünschtes (Kommunikations-)Verhalten, das von gesetzten Konfigurationsstandards abweicht, ist bei einem oder mehreren Systemen zu erkennen.

Es liegt eine tatsächliche Kompromittierung vor. Doch die Analyse des laufenden Angriffs kann nicht im Labor stattfinden, weil der oder die Angreifer das erkennen würden (Stichwort: “Sandbox Evasion”). Zudem darf die Untersuchung der IT-Forensik nicht in einem ungeschützten Netzwerk stattfinden.

Netzwerkkommunikations-, Prozess- und Benutzerdaten werden automatisiert gesammelt und visualisiert. Ferner stehen integrierte Honeypot-Dienste zur tiefergehenden Verhaltensanalyse des kompromittierten Geräts zur Verfügung. Dadurch werden aus Sicht des IT-Forensikers wesentliche manuelle Arbeitsaufwände eingespart.

Es erfolgt eine sukzessive Freigabe von Netzwerkverbindungen, basierend auf dem automatisch durchgeführten Vergleich mit Referenzsystemen. So lässt sich das Verhalten des kompromittierten Systems Schritt für Schritt beobachten. Ferner ist beim Erreichen einer definierten Kill-Chain-Phase eine automatische Unterbrechung der Netzwerkverbindungen möglich.

Der Einsatz der Trovent Forensic Appliance als Sensor ermöglicht das geduldige Beobachten eines möglicherweise kompromittierten Hosts und dadurch das Risiko eines False Negatives zu reduzieren. Es herrscht weniger Zwang, hektisch in knapp bemessener Zeit nach Symptomen suchen zu müssen – Symptome, die sich möglicherweise nur in längeren Zeitabständen beobachten lassen.

Auf Basis der für die Forensic Appliance bereits eingesetzten Technologie kann nahtlos eine unternehmensweite Lösung zur Angriffserkennung (Managed Detection and Response) aufgebaut werden.

Vorteile für die forensische Arbeit

Das sind die größten Vorteile der Trovent Forensic Appliance, von der IT-Forensiker und Computer Emergency Response Teams (CERT) profitieren.

Interesse an der Trovent Forensic Appliance?

Sie haben Interesse an der Trovent Forensic Appliance? Sie möchten die Lösung in einer realen Umgebung im Einsatz sehen?

Wir stellen die Leistungsfähigkeit unserer Lösung gerne in Ihrer Umgebung unter Beweis.

Kontaktieren Sie uns! Wir vereinbaren schnellstmöglich die Rahmenbedingungen für den Test-Einsatz.

Wir beraten Sie gerne

Sie haben Interesse daran Teile Ihrer forensischen Arbeit zu automatisieren? Sie haben Detailfragen zu den funktionalen Möglichkeiten der Forensic Appliance?

Wollen Sie sich gerne mit einem fachkundigen Ansprechpartner austauschen?

Wir stehen Ihnen gerne mit einem kostenfreien Beratungstermin zur Verfügung.