Sind Ihre IT-Systeme schon kompromittiert?

Laut dem BSI-Bericht zur Lage der IT-Sicherheit 2023 ist die Bedrohungslage so hoch wie nie zuvor: angespannt bis kritisch.

Laut IBM werden nur 33% aller erfolgreichen Angriffe durch interne Security-Teams und -Tools erkannt.

Daraus lässt sich schlussfolgern: Trotz existierender Security- und Präventionsmechanismen besteht offensichtlich eine sehr hohe Wahrscheinlichkeit, dass die IT-Infrastruktur eines Unternehmens früher oder später kompromittiert wird – oder bereits kompromittiert ist. Dieses Risiko lässt sich vor allem auf folgende Faktoren zurückführen:

- Mangelhafte Prävention

Ein fehlendes Schwachstellenmanagement vergrößert die potentielle Angriffsfläche. - Mangelhafte Detektion

Angriffe und Angriffsversuche werden überhaupt nicht oder viel zu spät erkannt.

Überblick:

Was ist Trovent MDR?

Das Hauptziel unserer MDR-Lösung ist die schnellstmögliche Identifikation von Anomalien, die auf sicherheitsrelevante Vorfälle hindeuten.

Mit dieser effektiven Angriffserkennung lassen sich “digitale Einbrüche” frühzeitig finden, um Schaden in Form von Produktionsausfällen, Datendiebstahl, Erpressung und mehr präventiv zu vermeiden.

Trovent MDR:

Was bietet es im Detail?

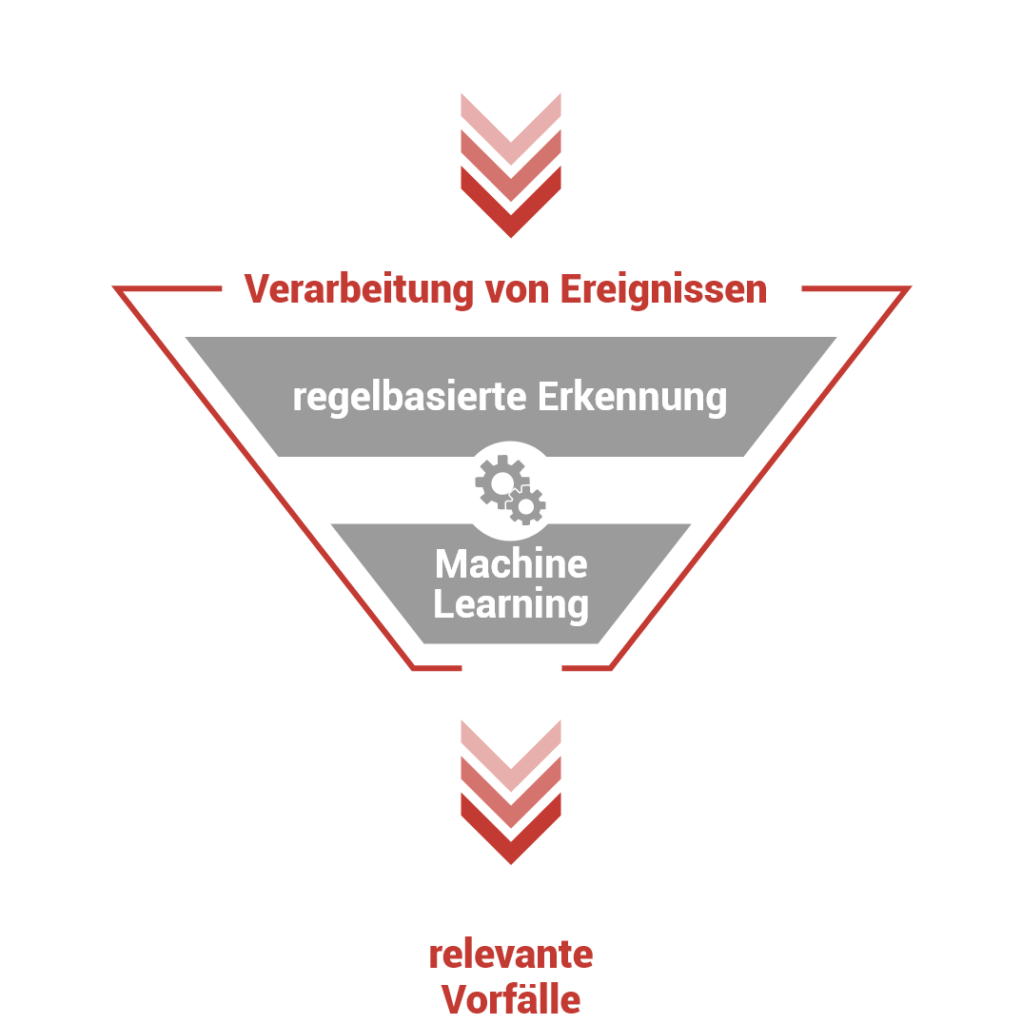

Trovent MDR kann aus einer Flut von Logdaten-Meldungen und Netzwerk-Flows automatisiert sicherheitsrelevante Vorfälle erkennen. Hierfür setzen wir auf eine regelbasierte Verarbeitung und auf Machine-Learning-Algorithmen.

Das Ergebnis: Aus einem hohen Datenvolumen mit geringem Informationswert wird bei Trovent MDR ein möglichst geringes Datenvolumen mit hohem Informationswert erzeugt.

Das erreicht unsere MDR-Lösung ohne massiv in bestehende IT-Infrastruktur einzugreifen! Unsere Angriffserkennungslösung nutzt nur die Daten, die Ihre Infrastruktur ohnehin schon hergibt. Sie arbeitet damit “agentless”, also rückwirkungsfrei.

Existierendes Wissen effektiv einsetzen:

MITRE ATT&CK

Als Basis für die Umsetzung einer möglichst effektiven Erkennung von sicherheitsrelevanten Vorfällen baut Trovent unter anderen auf das MITRE ATT&CK Framework, um eine breite Abdeckung von möglichen Angriffsszenarien, -methoden und -techniken zu gewährleisten.

In Trovent MDR wird die ATT&CK-Wissensbasis als Grundlage für die Entwicklung und Pflege der regelbasierten und Machine Learning-gestützten Angriffs-/Bedrohungserkennung genutzt.

Weshalb wir Machine Learning einsetzen

Die regelbasierte Erkennung von potentiellen Angriffen ist eine solide Grundlage. Im Kontext der vielfältigen und sich schnell verändernden Angriffsmuster reicht sie allerdings nicht mehr aus. Deshalb setzt Trovent in seiner MDR-Lösung zusätzlich auf Machine Learning.

Machine Learning ermöglicht es, unbekannte Angriffsmustern automatisch zu detektieren. Die von Trovent MDR verwendeten Algorithmen steigern die Erkennungsrate von Angriffen und Angriffsversuchen und reduzieren zugleich den Bearbeitungsaufwand deutlich.

Nutzen Sie MDR als Dienstleistung

Die beste Angriffserkennung bringt der IT-Sicherheitslage eines Unternehmens nichts, wenn es keine Prozesse und personellen Kapazitäten gibt, um auf die erkannten Sicherheitsvorfälle zeitnah und angemessen zu reagieren. Deshalb liefern wir unsere Angriffserkennungslösung grundsätzlich als Managed Detection und somit Cyber-Sicherheit “as a Service”.

Wir liefern Detektion und Reaktion – als Lösung zur Angriffserkennung, die flexibel auf die Gegebenheiten Ihrer bestehenden IT-Infrastruktur angepasst werden kann.

Was wir bieten

- Das fortlaufende Tuning von Erkennungsregeln und -algorithmen

- Die Bewertung von potentiell sicherheitsrelevanten Meldungen

- Den Ausschluss von “False Positives” (Fehlalarmen)

- Die Detailanalyse von komplexen Vorfällen

- Konkrete Handlungsempfehlungen für die Eindämmung des Schadenrisikos

Kurz: Wir betreiben das System und betreuen den Großteil des Reaktionsprozesses. Sie steigern dadurch Ihre Detektions- und Reaktionsfähigkeit massiv, ohne dass unser MDR Ihre bestehende IT-Abteilung mit einer Flut von Alarmen und Meldungen aus unterschiedlichsten Quellen zu überschwemmt.

- Normalisierung der Log-Datenfelder

- Vorverarbeitung für Detektion

- Regelbasiert

- Korrelation

- Machine Learning

- Ausschluss von Fehlalarmen

- Bewertung Relevanz

- Datenanreicherung

- Verifikation der Erstanalyse

- Komplexe Fälle

- Detailanalyse

- Maßnahmen zur Reduzierung des Schadenrisikos

- Verhinderung der Schadenausbreitung

- Umsetzung der Handlungsempfehlung

- Eindämmung des Schadenrisikos

Automatisch Wissen aufbauen

Um die Möglichkeiten der automatisierten Angriffserkennung maximal auszuschöpfen, ist die Verfügbarkeit von Wissen über Bestandteile und Zusammenhänge in der bestehenden IT-Infrastruktur von entscheidender Bedeutung.

Daher kommt im Rahmen von Trovent MDR die auf einer Graphdatenbank basierende Trovent Context Engine zum Einsatz.

Die Context Engine erlaubt den automatisierten Aufbau von Wissen zu infrastrukturellen Zusammenhängen in der überwachten IT-Infrastruktur. Das beschleunigt maßgeblich Ihre Security-Operations-Prozesse.

Wie wird Trovent MDR eingebunden?

Das MDR-System ist in der Lage, Logdaten und Netzwerk-Metadaten (Flows) aus beliebigen Quellen zu verarbeiten. Cloud, on-premise oder hybrid – alles ist möglich.

Das bedeutet: Logs aus Azure, M365, GCP (Google), AWS sowie eine Vielzahl von gängigen Cloud-Applikationen sind im Trovent MDR-System im Handumdrehen an Bord.

Ebenso lassen sich Logs aus On-Premise-Systemen wie Windows Server, Linux Server, Firewall / Proxy, Mail-Gateway, VPN-Gateways,Antivirus-Lösungen und Router/Switches (netflow/sflow) entgegennehmen.

Und wie sieht die erforderliche Infrastruktur für Trovent MDR selbst aus? Wir können das MDR-System on-premise oder in der von Ihnen bevorzugten Cloud betreiben. Das Deployment erfolgt – unabhängig von der von Ihnen bevorzugten Ziel-Infrastruktur – innerhalb von Minuten.

Wie profitiert Ihr Unternehmen von Trovent MDR?

Vom Informationssicherheitsbeauftragten bis zur Geschäftsführung: Die größten Vorteile von Trovent Managed Detection & Response aus verschiedenen Perspektiven betrachtet.

- Einblick in den Netzwerkverkehr und in das Verhalten der IT-Infrastruktur insgesamt. Dadurch wird eine schnelle Erkennung unerwünschter Netzwerkverkehrsflüsse sowie kompromittierter Hosts möglich.

- Schnelle Inbetriebnahme – Keine langwierige Implementierungs- und Tuningphase. Die Detektionsfähigkeiten der Trovent-Plattform orientieren sich am MITRE ATT&CK-Framework, wodurch nach dem Deployment und nach der Anbindung der Datenquellen eine unverzügliche Einsatzbereitschaft besteht.

- Kein massiver Eingriff – Trovent MDR wird in die bestehende IT-Infrastruktur eingebettet. Die Lösung zieht maximalen Nutzen aus bestehenden Datenquellen wie Logs, Netzwerk-Flows und Events aus Drittsystemen (beispielsweise Host-IDS oder AV-System) für die Erkennung von sicherheitsrelevanten Vorfällen. Die Datenquellen werden größtenteils passiv entgegengenommen. Daher sind keine invasiven Eingriffe in die bestehende IT-Infrastruktur erforderlich.

- Beschleunigung durch Machine Learning – Der zielgerichtete Einsatz von Machine-Learning-Algorithmen ermöglicht die Erkennung von Zusammenhängen, die menschliche Analysten nicht mit angemessenem Zeitaufwand identifizieren können. Zudem können diese mit Erkenntnissen aus der regelbasierten Erkennung korreliert werden.

- Lieferung als Dienstleistung – Trovent MDR bedeutet: Erfahrene Experten betreuen das Thema. Dadurch ist die Lösung sofort einsatzfähig, ohne langwierigen und kostspieligen Aufbau eines dedizierten, internen Security-Operations-Teams.

- Produktivitätssteigerung – Eine Flut von Log- und Event-Daten wird vermieden. Der Fokus liegt auf den wirklich sicherheitsrelevanten Ereignissen.

- Hohe Flexibilität – Die Anwendungsfälle können jederzeit mit einem eigenen Editor nach Bedarf an die Umgebung angepasst werden. Gleiches gilt für die Integration in bestehende Security-Operations-Prozesse.

- Keine Kostenexplosion durch teure Lizenzmodelle, die sich an der Anzahl Events-pro-Sekunde oder Datenvolumina orientieren. Die Abrechnung erfolgt auf Basis volumenunabhängiger Pauschalen.

- Transparenz und Nachvollziehbarkeit – Kein “Black Box” Ansatz. Die Erkennung von sicherheitsrelevanten Ereignissen ist zu jeder Zeit nachvollziehbar.

- Kompromittiert oder nicht? Trovent MDR schafft die technische Voraussetzung, um eine Aussage darüber treffen zu können, ob die Integrität und Vertraulichkeit der eigenen IT-Infrastruktur verletzt wird bzw. wurde.

- Objektive Einschätzung der Bedrohungslage und des Reifegrads der Cyber-Sicherheitsinfrastruktur und -prozesse des Unternehmens.

- Minimierung der Zusatzkosten – Trovent MDR wird als Dienstleistung angeboten. Dadurch entfällt der langwierige und teure Aufbau eines eigenen, dedizierten Security-Operations-Teams.

- Steigerung der Widerstandsfähigkeit – Angriffe und Bedrohungen werden unverzüglich erkannt. Es lassen sich hierdurch umgehend passende Maßnahmen einleiten. Dadurch vermeidet man langwierige, kostspielige Ausfälle der IT-Infrastruktur.

- Schutz der “Informations-Kronjuwelen” – Vertrauliche Kundendaten, heikle Geschäftsinformationen, geistiges Eigentum und Derartiges wird effektiv geschützt. Dadurch entsteht eine aktive Vermeidung von teuren Reputationsschäden.

- Keine Abhängigkeit – Es besteht die Möglichkeit, auf einen selbständigen Betrieb der Trovent-MDR-Lösung hinzuarbeiten.

- Stand der Technik – Es wird nachweislich der in Art. 32 DSGVO geforderte ‘Stand der Technik’ eingesetzt, um “…die Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme […] sicherzustellen”.

- Unverzügliche Erkennung – Mögliche Verletzungen der Vertraulichkeit und Integrität können frühzeitig erkannt werden. Somit wird der Datenschutzbeauftragte in die Lage versetzt, mögliche Vorfälle unverzüglich gemäß Art. 33 DSGVO an zuständige Stellen zu melden.

- Vorbereitung auf den Krisenfall – Eine funktionierende Anomalieerkennung setzt die zentrale Sammlung von Netzwerkverkehrs-/Logdaten voraus. Diese wiederum stellen in einem Krisenfall die Datenbasis dar, um zu erkennen wann, in welchem Umfang und ggf. durch wen Daten und Infrastruktur kompromittiert worden sind.

- Verhinderung von Reputationsschäden durch Verlust von personenbezogenen Daten oder böswillige Verwendung dieser durch Dritte.

- DSGVO-konforme Verarbeitung – Personenbezogene Inhalte in den entgegengenommenen Logdaten (Account-Namen, IP-Adressen, E-Mail-Adressen, usw.) können pseudonymisiert werden. Bei Bedarf, im Zuge der Bearbeitung eines sicherheitsrelevanten Vorfalls, können die zum jeweiligen Pseudonym gehörenden Originalwerte in einem gesondert geschützten Speicherbereich durch entsprechend autorisierte Mitarbeiter des Kunden eingesehen werden.

- Bewertung der Ausgangslage

Dank Trovent MDR lassen sich zu jeder Zeit objektive Aussagen über die Gefährdung der IT-Infrastruktur und Informationssicherheit treffen. - Grundlage für Risikoanalyse

Eine funktionierende Risikobewertung der Informationssicherheit gemäß ISO 27001 oder IEC 62443 und anderer Standards setzt voraus, dass man seine Schwachstellen proaktiv identifiziert, um Risiken

abschätzen und quantifizieren zu können. Trovent MDR schafft hierfür die Basis. - Erfüllung von Standards und gesetzlichen Auflagen

Der Einsatz von Trovent MDR ermöglicht die Umsetzung des „Stands der Technik“ und die Erfüllung der aus dem IT-Sicherheitsgesetz 2.0 stammende Verpflichtung Systeme zur Angriffserkennung einzusetzen.

Testen Sie Trovent MDR in Ihrer IT-Landschaft

Sie möchten Trovent MDR in einer realen Umgebung im Einsatz sehen?

Wir stellen die Leistungsfähigkeit unserer Plattform gerne in Ihrer IT-Infrastruktur unter Beweis. Kontaktieren Sie uns!

Wir vereinbaren schnellstmöglich die Rahmenbedingungen für den Test-Einsatz unserer MDR Security Lösung.

Wir beraten Sie gerne

Sehen Sie Handlungsbedarf in Ihrer IT-Sicherheitsarchitektur?

Möchten Sie eine verbesserte Angriffserkennung in Ihrem

Unternehmen implementieren?

Wollen Sie sich gerne mit einem fachkundigen Ansprechpartner zum Thema Cyber-Sicherheit austauschen?

Wir stehen Ihnen gerne mit einem kostenfreien Beratungstermin zur Verfügung.