Automatisch Wissen aufbauen.

Security Operations beschleunigen.

Die Arbeit im Security Operations Center kann mühsam sein. SOC-Analysten müssen unter anderem unzählige Events – darunter auch False-Positives – manuell abarbeiten und fehlende Informationen zu den infrastrukturellen Zusammenhängen zusammentragen. Zudem gilt es zu bewerten, welche Systeme einem hohen Risiko ausgesetzt sind.

Mittels entsprechender Regeln und Algorithmen lassen sich potentiell sicherheitsrelevante Vorfälle erkennen. Doch ein Event ist ohne Kenntnis der Zusammenhänge schwer zu beurteilen. Als Folge werden kritische Situationen zu spät oder gar nicht erkannt.

Das heißt: Bei der Betrachtung von Ereignissen ist der Kontext, in dem sie stattfinden, entscheidend für ihre Bewertung aus sicherheitstechnischer Perspektive! Die Trovent Context Engine hilft Ihnen genau bei dieser wichtigen Aufgabe.

Was ist die Trovent Context Engine?

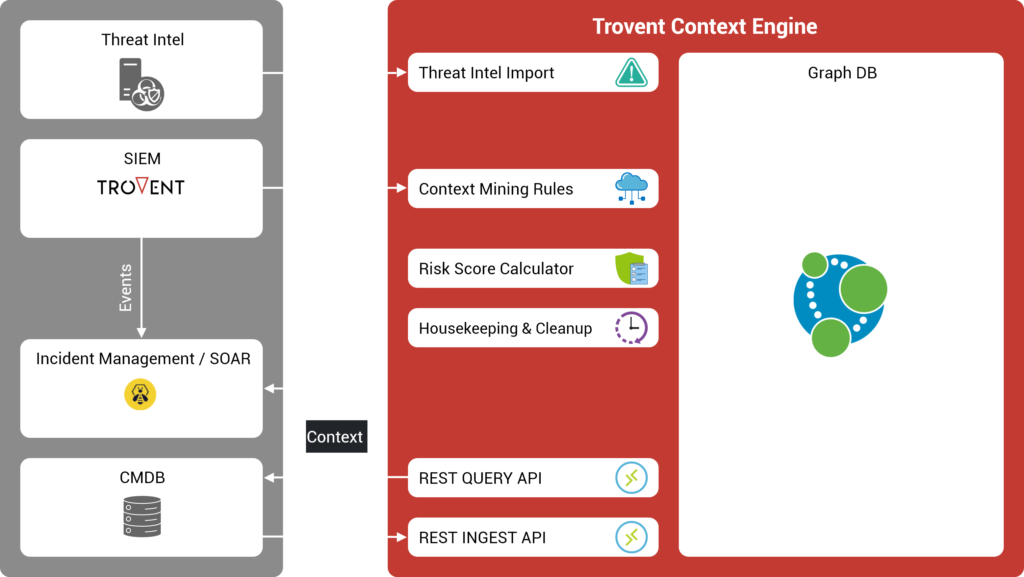

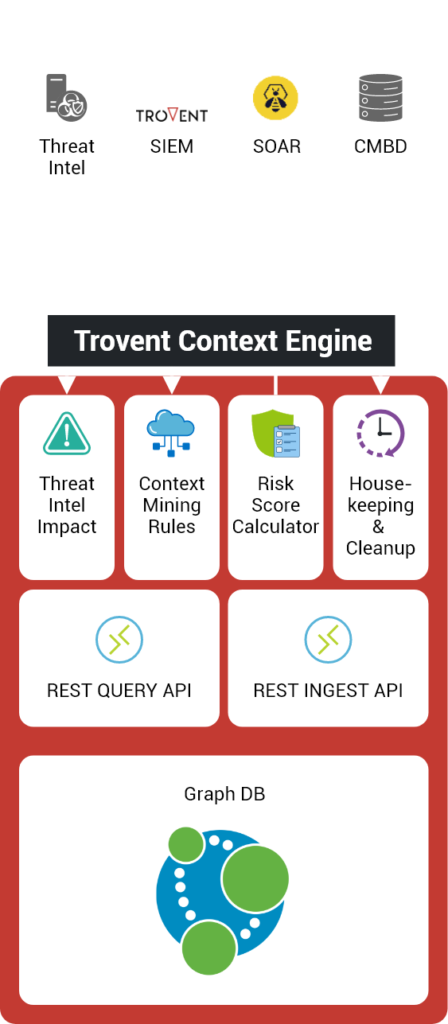

Die Trovent Context Engine baut Kontext-Wissen im Hintergrund – ohne Verwendung zusätzlicher Agents – durch die Verarbeitung von bereits verfügbaren Logdaten-Quellen automatisch auf. Die Ergebnisse werden in einer performanten Graphdatenbank abgebildet.

Die dort aufgebauten Zusammenhänge können Sie als Datenquelle nutzen für:

- automatisierte Event-/Incident-Bearbeitung in SOAR-Plattformen

- nachgelagerte, maschinelle Analysen in SIEM-/Anomalie-Erkennungssystemen

- detaillierte SOC-Analysen

Was bietet die Trovent Context Engine?

Die Trovent Context Engine erzeugt automatisch Basisdaten und Zusammenhänge, die wiederum einer nachgelagerten maschinellen Analyse zugeführt werden können.

Während ein SIEM Logs im Hinblick auf Angriffe duchsucht, sucht die Context Engine gezielt nach Information über die Assets der IT-Infrastruktur der Organisation. Zu diesen zählen:

- Systeme mit ihren Hostnamen und IP-Adressen

- Benutzer mit ihren Accounts

- Betriebssysteme und ihre verschiedenen Versionen

- Software-Pakete mit charakteristischen Registry-Schlüsseln und Dateien

Weitere Vorteile

Darüber hinaus werden von einem SIEM erkannte Anomalien und Angriffe in der Context Engine gespeichert. Zusammen mit der zugrundeliegenden Darstellung als Graph ergibt sich damit die Möglichkeit, für jedes Asset fortwährend Risiko-Kennzahlen zu berechnen.

Welche Assets sind besonders exponiert? Welche sind von Angriffen betroffen? Diese Fragen lassen sich mit der Trovent Context Engine beantworten.

Wie erfolgt die Einbindung in den SOC-Betrieb?

Die Trovent Context Engine lässt sich ohne die Installation und Verteilung von zusätzlichen Agents und ohne die Durchführung von komplexen Integrations- oder Migrationsprojekten nahtlos in Ihre bestehende SOC-Infrastruktur einbetten.

Die Lösung ist damit “non-intrusive” und vollständig rückwirkungsfrei auf die bestehende IT-Infrastruktur.

Es gibt verschiedene Möglichkeiten, wie Sie die Trovent Context Engine als Beschleuniger für Effizienz, Produktivität und Ergebnisse im SOC-Betrieb einsetzen können:

Als Bestandteil von Trovent MDR

In diesem Fall ist die Anbindung der Context Engine besonders trivial, da sie als Komponente fester Bestandteil unserer Trovent MDR – Managed Detection and Response-Lösung ist.

Als Datenanreicherungsquelle

Die Trovent Context Engine dient als Quelle für eine bereits existierende SIEM- oder SOAR-Plattform, um den Automationsgrad von SOC-Playbooks weiter zu steigern. Die Bearbeitungsdauer von einzelnen Incidents lässt sich derart deutlich verkürzen. Die Context Engine wird in diesem Fall über die verfügbare REST QUERY API angesprochen.

Als separate Komponente

Die Trovent Context Engine erhält von einem bestehenden SIEM die bereits dort eingesammelten Infrastruktur-/Applikations-Logs. Das Ziel ist es, auf Basis der automatisch erkannten Zusammenhänge sicherheitsrelevante Vorfälle zu detektieren, die bislang nicht aufgefallen sind.

Wann benötigt Ihr SOC die Trovent Context Engine?

Weshalb es so wichtig ist, die Zusammenhänge genau zu kennen, zeigen folgende Beispiele aus der SOC-Praxis auf.

Situation

Das Ziel einer potentiell risikobehafteten Verbindung ist kein regulärer PC eines Mitarbeiters, sondern der Datenbank-Server der Personalabteilung. Dieses Kontext-Wissen beeinflusst maßgeblich die Bewertung des Schweregrads eines erkannten Angriffs bzw. Angriffsversuchs.

Risiko

Wenn der logische Zusammenhang zwischen Host, Applikation und Asset-Eigentümer nicht auf den ersten Blick automatisch im SOC zur Verfügung steht, kann es in der initialen Analyse zu einer schwerwiegenden Fehleinschätzung des Risikos kommen.

Situation

Ein Unbekannter versucht seit 20 Minuten das Passwort eines User-Accounts zu erraten, um auf den privaten Bereich der öffentlichen Webseite zuzugreifen. Ein klassischer Brute-Force-Angriff! Dieser User-Account existiert jedoch auch auf mehreren internen Systemen.

Risiko

Ist der Einbruchsversuch erfolgreich, stehen die Chancen für den Angreifer gut, an interne Daten zu gelangen. Eine dedizierte Analyse der täglichen, meist automatisieren Brute-Force-Angriffe ist jedoch personell weder möglich, noch sinnvoll. Deshalb muss die sich aus dem Kontext ergebende Kritikalität der einzelnen Angriffe automatisch erkannt werden, damit das Security Operations Center das Risiko des Angriffs richtig einordnen kann.

Situation

Ein neuer Exploit wird bekannt. Es ist nicht auf Anhieb klar, welche internen Systeme bereits ausreichend gepatcht sind. Wie lassen sich die noch zu patchenden Systeme ohne großen Zeitaufwand identifizieren? Welche Nutzer müssen informiert werden, wenn der Patch kurzfristig während der Bürozeiten eingespielt werden soll?

Risiko

Wenn dieses Wissen nicht automatisch und unverzüglich im Zugriff des Security Operations Centers ist, muss viel Zeit in das Suchen und Zusammenstellen von Grundlageninformationen investiert werden. Das können wertvolle Stunden und Tage sein, in denen Angreifer bereits ungestört den neuen Exploit zu ihrem Vorteil nutzen.

Es wird ein Bild des normalen Zustands der IT-Infrastruktur samt seiner Nutzer und Applikationen erzeugt. Daraus erkennen Sie automatisch, wann sich das Bild der Infrastruktur – beispielsweise durch einen externen Angriff – verändert.

Arbeitsprozesse im SOC-Betrieb werden stark beschleunigt, da Sie das notwendige Kontext-Wissen unmittelbar und unverzüglich erhalten. Es geht damit deutlich weniger Zeit mit dem manuellen Zusammensuchen von Informationen und der Identifizierung von False-Positives verloren.

Nutzen Sie die automatisierte Berechnung der Risiko-Kennzahl für alle in der Context Engine zusammengeführten Hosts und Nutzer! Priorisieren Sie zum Beispiel besser die sicherheitsrelevanten Vorfälle sowie die mittel- und langfristigen Verbesserungsmaßnahmen für Ihre IT-Infrastruktur.

Die Trovent Context Engine steigert den Nutzen Ihrer SOC-Infrastruktur, ohne die bereits bestehende Infrastruktur verändern zu müssen.

So profitiert Ihr SOC von der Trovent Context Engine

Testen Sie unsere Context Engine

Sie haben Interesse an unserer Context Engine? Sie möchten sie in einer realen Umgebung im Einsatz sehen?

Wir stellen die Leistungsfähigkeit unserer Technologie gerne in Ihrer IT- oder SOC-Infrastruktur unter Beweis!

Kontaktieren Sie uns, und wir vereinbaren

schnellstmöglich die Rahmenbedingungen für den Test-Einsatz.

Wir beraten Sie gerne

Sehen Sie Handlungsbedarf in Ihrer IT-Sicherheitsarchitektur?

Möchten Sie eine verbesserte Angriffserkennung in Ihrem

Unternehmen implementieren?

Wollen Sie sich gerne mit einem fachkundigen Ansprechpartner zum Thema Cyber-Sicherheit austauschen?

Wir stehen Ihnen gerne zur Verfügung.