Warum Schwachstellen- management?

60 Prozent aller erfolgreichen Angriffe kommen durch die Ausnutzung einer Schwachstelle zustande, für die zum Zeitpunkt des Angriffs bereits ein Patch existierte.

Das konsequente Erkennen und Beseitigen von technischen Schwachstellen ist eine effektive Maßnahme, um sich vor Cyber-Angriffen jeglicher Art zu schützen.

Werden IT-Systeme von Unternehmen durch Angreifer erfolgreich kompromittiert, gehen die Kosten für die Folgen in der Regel in die Hunderttausende.

Hohe Kosten, lange Ausfälle: Besonders für kleine und mittelständische Unternehmen können Cyber-Angriffe existenzbedrohend sein.

Betrachten Sie deshalb die Schwächen Ihrer IT-Infrastruktur durch die Augen eines potenziellen Angreifers. Nur mit der fortlaufenden Durchführung von Schwachstellentests und einem professionellen Schwachstellenmanagement-Prozess sind Sie in der Lage, die Widerstandsfähigkeit Ihrer Infrastruktur objektiv zu beurteilen und zu verbessern. Hierbei hilft Ihnen die Schwachstellenmanagement-Lösung von Trovent.

Was beinhaltet Schwachstellenmanagement?

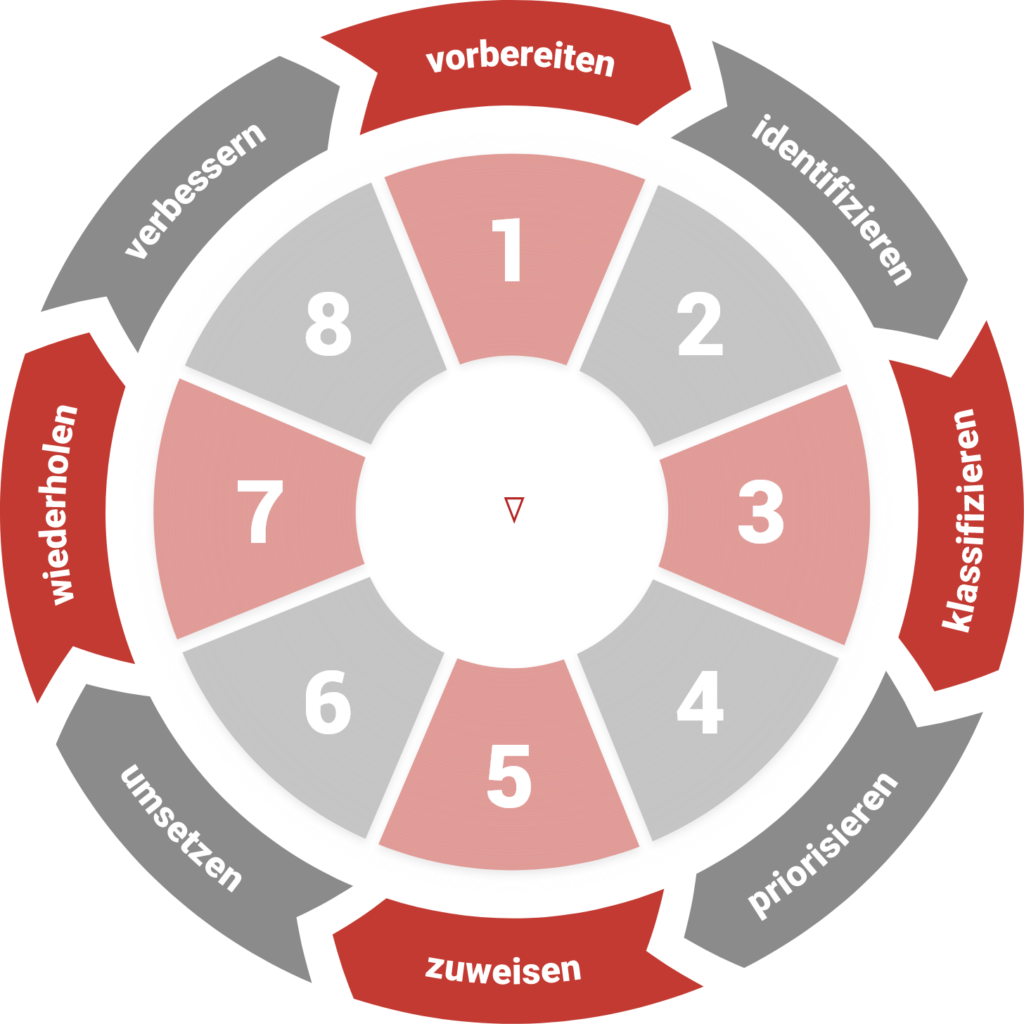

Effektives Schwachstellenmanagement endet nicht bei der Erkennung! Es erstreckt sich ebenso über die Behebung der jeweiligen Schwachstelle bis hin zur Ergebniskontrolle. Sie benötigen also einen strukturierten, nachhaltigen Schwachstellenmanagement-Prozess.

Trovent Schwachstellenmanagement bietet Ihnen genau das. Einen nachhaltigen, umfassenden Prozess, der sich über die Erkennung, die Verbesserung als auch die Verifikation der umgesetzten Maßnahmen erstreckt. Und das alles as-a-Service, aus einer Hand.

Was bietet Trovent Schwachstellen-management im Detail?

Das Trovent Schwachstellenmanagement ist mehr als ein einmaliger Scan der IT-Infrastruktur! Und Schwachstellenmanagement ist auch klar abzugrenzen von einem Penetration Test, der immer nur auf bestimmte Teile der Infrastruktur fokussiert ist und dessen Ergebnisse mit der Zeit schnell an Aktualität verlieren.

Wir liefern Ihnen mit unserer Schwachstellenmanagement-Lösung einen Überblick aufzufindender technischer Schwachstellen in der IT-/Netzwerkinfrastruktur und Web-Applikationslandschaft Ihres Unternehmens. Dadurch sorgen wir für die vollständige Sichtbarkeit der Angriffsfläche Ihrer IT-Infrastruktur.

Trovent Schwachstellenmanagement ermöglicht:

-

- bekannte sowie neu veröffentlichte Schwachstellen unverzüglich zu erkennen.

-

- Schwachstellen gezielt zu beheben.

-

- Systemfehlkonfigurationen zu identifizieren.

-

- nicht benötigte Dienste zu ermitteln.

-

- bereits durchgeführte Verbesserungsmaßnahmen einer Verifikation zu unterziehen

-

- Asset-Management- und Konfigurationsdatenbanken zu überprüfen und regelmäßig zu aktualisieren.

Schwachstellenmanagement als umfassender Service

Wir liefern Schwachstellenmanagement grundsätzlich als Kombination aus Technik und Dienstleistung – as a Service. Wir bringen effektive Schwachstellenerkennung mit dem notwendigen Schwachstellenmanagementprozess zusammen. So bildet Trovent Schwachstellenmanagement ein solides Fundament für Ihre IT-Sicherheitsstrategie.

Wie profitiert Ihr Unternehmen von unserer Schwachstellenmanagement-Lösung?

Vom Informationssicherheitsbeauftragten bis zur Geschäftsführung: Die größten Vorteile von Trovent Schwachstellenmanagement aus verschiedenen Perspektiven betrachtet.

- Kenntnis der potentiellen Angriffsfläche

Ein zu jeder Zeit aktueller Überblick der tatsächlich angreifbaren Schwachstellen der gesamten IT-Infrastruktur des Unternehmens. - Reduktion des Informationssicherheitsrisikos

Dank der Erkennung von Schwachstellen lassen sich gezielte Verbesserungsmaßnahmen durchführen, um das Informationssicherheitsrisiko auf fortlaufend niedrigem Niveau zu halten. - Sofortige Lieferfähigkeit

Keine langwierige Implementierungsphase. Nach Einrichtung der Scan-Profile und Installation der Scan-Appliances als virtuelle Maschinen ist der Schwachstellenmanagement-Service sofort einsatzbereit. - Fokus auf Kernkompetenzen

Trovent SMaaS ermöglicht der internen IT sich auf ihre Kernkompetenzen zu konzentrieren, da der Schwachstellenmanagement-Prozess an einen externen Spezialisten abgegeben wird. - Zugriff auf erfahrene Experten

Trovent SMaaS ist sofort einsatzfähig, ohne langwierigen und kostspieligen Aufbau dedizierter, interner Stellen. - Effizienz und Produktivitätssteigerung

Die Flut von Falschmeldungen („False-Positives“) wird vermieden und der Fokus auf tatsächlich relevante Schwachstellen gelegt. Trovent SMaaS ermöglicht die Umsetzung eines effizienten Schwachstellenmanagement-Prozesses, ohne die bestehende IT-Abteilung zu belasten. Leichte Integrationsfähigkeit

Mittels vorhandener Schnittstellen kann die Scan-Plattform von Trovent SMaaS die Ergebnisse bzw. Meldungen an vorhandene IT-Servicemanagement-/Ticketing-Systeme weitergeben. Gleiches gilt für die Integration der Dienstleistung in bereits bestehende Security-Operations-Prozesse.100% europäische Lösung

Trovent SMaaS wird in einem ISO 27001-zertifizierten Rechenzentrum in Schweden gehostet. Die Erbringung des Service erfolgt ausschließlich aus Deutschland. Sensible Informationen über erkannte Schwachstellen der IT-Infrastruktur verbleiben in Deutschland und Schweden unter Kontrolle der Trovent.

- Objektive Einschätzung der Angreifbarkeit

Trovent SMaaS schafft die technische Voraussetzung, um eine valide Aussage treffen zu können, ob und in welchem Maße die IT-Infrastruktur angreifbar ist. - Minimierung der Zusatzkosten

Ein langwieriger und kostenintensiver Aufbau eines internen Teams, das sich gezielt um die Erkennung und Beseitigung von Schwachstellen kümmert, ist nicht nötig. - Steigerung der Widerstandsfähigkeit

Die technische Angriffsfläche wird gezielt beseitigt und somit das Angriffspotential für Angreifer maßgeblich verringert. - Schutz der wichtigsten Informationswerte

Die Beseitigung von Schwachstellen ermöglicht den Schutz von Geschäftsgeheimnissen, vertraulichen Kundendaten, geistigem Eigentum und personenbezogenen Daten. Reputationsschäden werden dadurch effektiv vermieden. - Keine Abhängigkeit vom Dienstleister

Es besteht die Möglichkeit, auf einen selbständigen Betrieb der Schwachstellenmanagement-Infrastruktur und -Prozesse hinzuarbeiten.

- Stand der Technik

Es wird nachweislich der in Art. 32 DSGVO geforderte ‘Stand der Technik’ eingesetzt, um “…die Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme […] sicherzustellen”. - Unverzügliche Übersicht der Angriffsfläche

Mögliche Gefährdungen der Vertraulichkeit und Integrität können mit Trovent SMaaS frühzeitig erkannt werden. - Krisenfall vermeiden

Funktionierende Prozesse zur Schwachstellenerkennung ermöglichen die konsequente Reduktion der Angriffsfläche. Sie minimieren die Eintrittswahrscheinlichkeit eines Krisenfalls, beispielsweise den Verlust von personenbezogenen Daten. - Verhinderung von Reputationsschäden

Durch die Erkennung und Behebung von Schwachstellen wird die Wahrscheinlichkeit des Verlusts von Geschäftsgeheimnissen, vertraulichen Kundendaten, geistigem Eigentum und personenbezogenen Daten massiv reduziert. Damit kann das Risiko von Reputationsschäden minimiert werden.

- Bewertung der Ausgangslage

Dank dem Schwachstellenmanagement-System von Trovent lassen sich objektive Aussagen über die Gefährdung der IT-Infrastruktur und Informationssicherheit treffen. - Grundlage für Risikoanalyse

Eine funktionierende Risikobewertung gemäß ISO 27001 oder IEC 62443 und anderer Standards setzt voraus, dass man seine Schwachstellen proaktiv identifiziert, um Risiken abschätzen und quantifizieren zu können. Unsere Schwachstellenmanagement-Software und die dahinterliegenden Prozesse schaffen hierfür die Basis. - Erfüllung branchenspezifischer Standards und gesetzlicher Auflagen

Die konsequente Erkennung und Beseitigung von Schwachstellen in einem standardisierten Prozess unterstützt die Umsetzung des in diversen Informationssicherheitsstandards und Gesetzen geforderten „Stands der Technik“.

Testen Sie unverbindlich Trovent Schwachstellenmanagement

Sie haben Interesse an unserer Trovent Schwachstellenmanagement?

Sie möchten die Lösung in einer realen Umgebung im Einsatz sehen?

Wir stellen die Leistungsfähigkeit unserer Lösung gerne in Ihrer IT-Infrastruktur unter Beweis!

Kontaktieren Sie uns und wir vereinbaren schnellstmöglich die Rahmenbedingungen für den Testeinsatz.

Wir beraten Sie gerne

Sehen Sie Handlungsbedarf in Ihrer IT-Sicherheitsarchitektur?

Möchten Sie ein verbessertes Schwachstellenmanagement oder eine Lösung für Angriffserkennung in Ihrem Unternehmen implementieren?

Wollen Sie sich gerne mit einem fachkundigen Ansprechpartner zum Thema Cyber-Sicherheit austauschen?

Wir stehen Ihnen gerne mit einem kostenfreien Beratungstermin zur Verfügung.