Im Alltag des IT-Sicherheitsbetriebs sind MDR und System Hardening zwei getrennte Silos. Wir zeigen, wie Arbeitsergebnisse im SOC durch Integration der beiden verbessert werden können.

Das SOC-Team muss entlastet werden

Wer in einem Security Operations Center (SOC) arbeitet oder mit SOC-Kolleginnen und -Kollegen zu tun hat, weiß: Hier gibt es weder Ruhe noch Langeweile. Die Sicherheitsspezialisten haben immer etwas zu tun, denn ständig werden potentiell kritische sicherheitsrelevante Ereignisse erkannt, denen sie nachgehen müssen. Zudem gibt es das bekannte Problem der “False Positives”: Viele Meldungen sind leider Fehlalarme oder irrelevant, aber sie kosten produktive Zeit und Nerven.

Potentielle Angriffsfläche verringern

Wie kann man diesen Zustand der häufig auftretenden, hoch-kritischen sicherheitsrelevanten Ereignisse verbessern? Unter anderem durch Systemhärtung, englisch: System Hardening. Denn wenn IT-Systeme so konfiguriert (= gehärtet) sind, dass sie weniger angreifbare Schwachstellen und Möglichkeiten bieten, haben es Angreifer schwerer, einzudringen und großen Schaden anzurichten. Mit anderen Worten: Durch Systemhärtung können Cyber-Angriffe entweder präventiv ganz verhindert oder deutlich verlangsamt werden.

Informationen zu Systemhärtung in Bewertung von Angriffsversuchen einbeziehen

Doch woher weiß ein SOC und die von ihm eingesetzte Angriffserkennung, dass die angegriffenen Systeme wegen ihrer gehärteten Systemkonfiguration wenig bis gar nicht angreifbar sind? Wie kann die Risikobewertung eines detektierten Angriffsversuchs automatisch durch die Einbeziehung des Härtungszustands eines möglicherweise betroffenen Zielsystems präzisiert werden? Mit anderen Worten: Wie kann die Risikoklassifikation eines Ereignisses automatisch reduziert werden, wenn das betroffene System bereits gehärtet worden ist?

Mit diesen Fragestellungen hat sich unser Kooperationsprojekt “pEAgasus” beschäftigt.

Unser Ziel: Bessere Priorisierung von detektierten Ereignissen in der täglichen SOC-Arbeit und dadurch Steigerung der Effizienz.

Was ist das Projekt “pEAgasus”?

Projekt “pEAgasus” ist ein Gemeinschaftsprojekt der Trovent und der FB Pro. Das Team hat versucht, zwei Welten zusammenzubringen:

-

Das Produkt Trovent Management Detection and Response (interner Produktname: EAGLE)

-

und den Enforce Administrator (kurz: EA), eine Lösung zur automatisierten Härtung von kleinen und großen Systemlandschaften.

So entstand der Name “Project EA / EAGLE”, verkürzt “pEA”. Daraus wurde schließlich die griffigere Bezeichnung “pEAgasus”, welche an das geflügelte Pferd aus der griechischen Mythologie erinnert.

Das Ziel des Projektteams war, beide Lösungen miteinander zu “verheiraten”. Das Konzept sieht so aus:

-

Das Trovent MDR-System erkennt, dass ein spezieller Angriffsvektor im Rahmen eines Angriffs auf ein spezifisches System genutzt wird.

-

Nun erfolgt eine automatische Prüfung über den Enforce Administrator, ob das betroffene System gehärtet und dieser Angriffsvektor demzufolge nicht genutzt werden kann.

-

Nach automatischer Rückmeldung über den Härtungszustand ist klar: Der Angriffsversuch ist von deutlich geringerem Risiko, da der Angriffsvektor nicht zur Verfügung steht.

-

Ergebnis: Die automatisch berechnete Risikokennzahl des Ereignisses fällt deutlich niedriger aus.

- Vorteil: Im SOC entsteht kein kritischer Event, der dringend bearbeitet werden muss. Das Team kann sich anderen Dingen widmen.

Wie funktioniert der Austausch zwischen den Systemen?

Trovent MDR wie auch der Enforce Administrator sind zwei eigenständige Produkte, die aber über standardisierte, gut dokumentierte Schnittstellen mit anderen Systemen kommunizieren können.

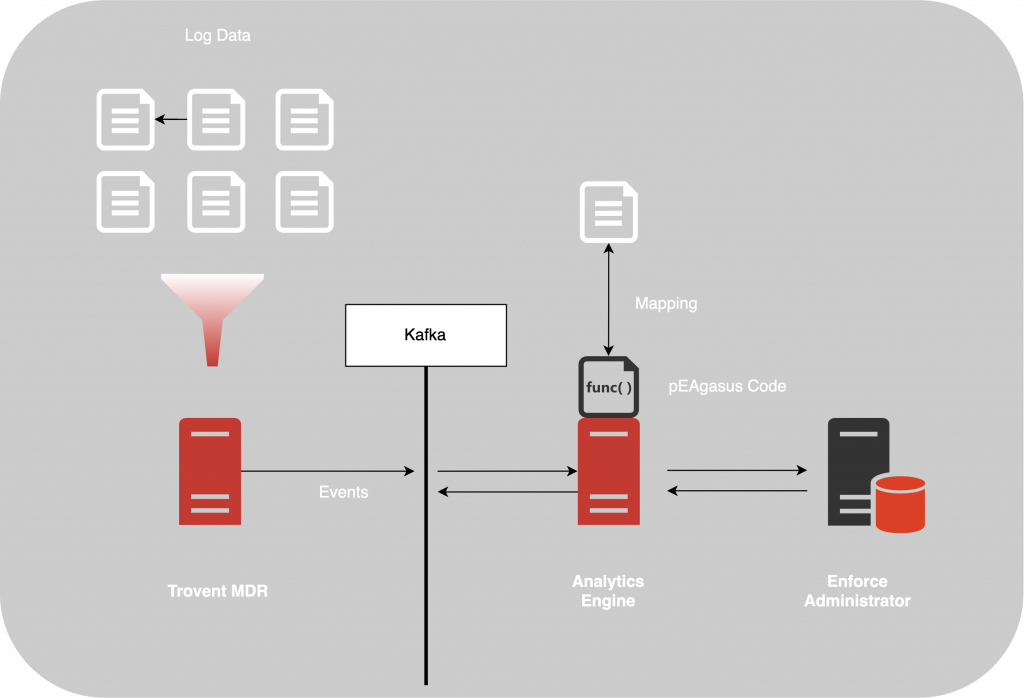

In der vereinfachten Darstellung erfolgt der Austausch zwischen Trovent MDR und Enforce Administrator folgendermaßen:

Das bedeutet:

- Das Trovent MDR-System (EAGLE) erkennt Angriffe bzw. Angriffsversuche

- … und sendet diese unter Verwendung von Apache Kafka, einem Message Broker, an die Analytics Engine von Trovent.

- Die Analytics Engine von Trovent liest die Events über Kafka aus und verarbeitet sie.

- Mittels einer in der Analytics Engine verankerten Komponente werden die Events mit Härtungsinformationen angereichert, die über die REST-API vom Enforce Administrator abgefragt werden.

- Eine fortlaufend gepflegte Mapping-Tabelle definiert, welche Härtungseinstellungen vor welchen Angriffen (MITRE ATT&CK) schützen.

- Der durch das MDR-System berechnete Risk-Score eines jeweiligen Ereignisses wird gemäß der gemeldeten Härtungsinformationen angepasst.

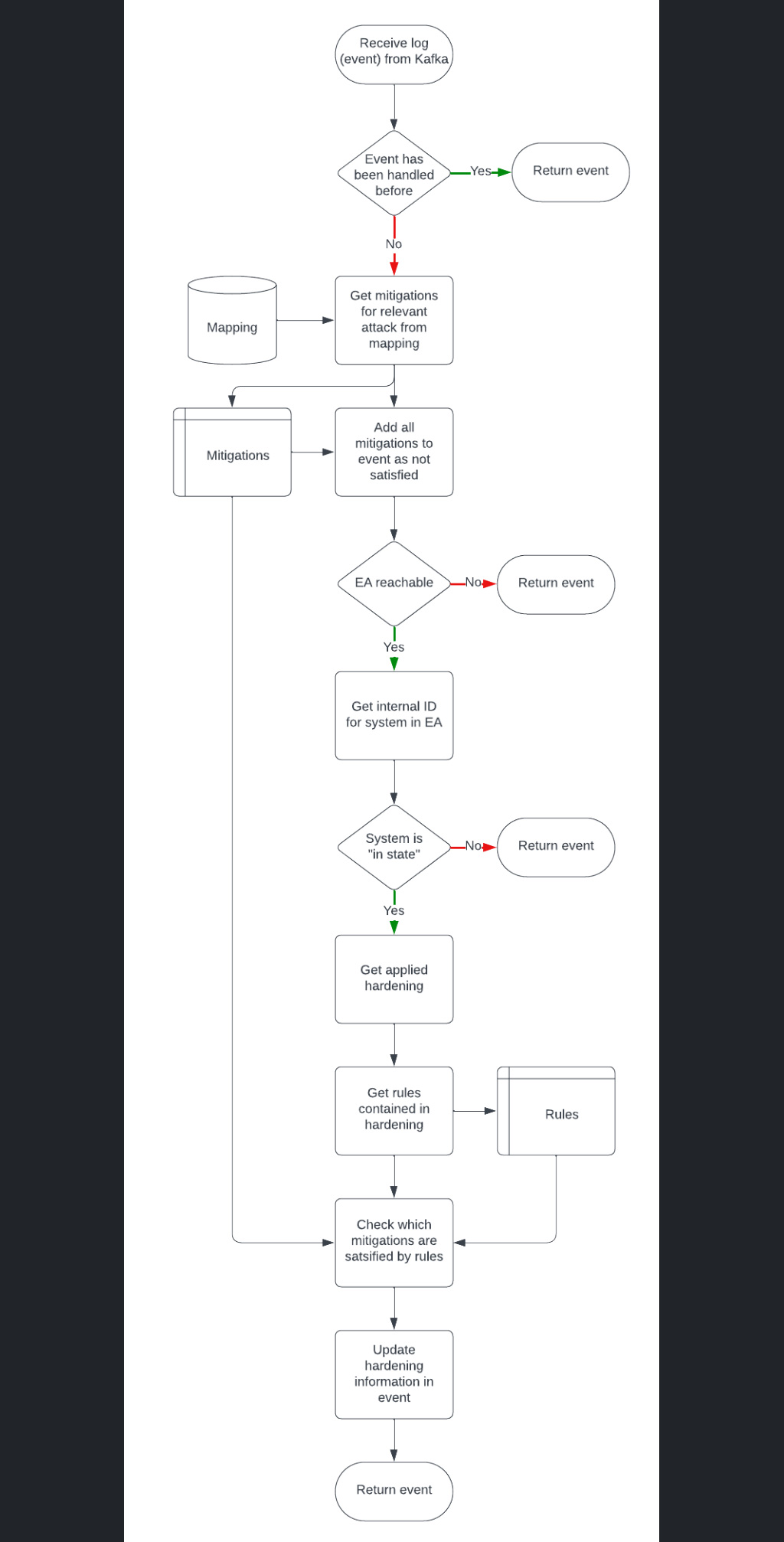

Eine detaillierte Erläuterung bietet das folgende Flowchart. Es zeigt, was bei der Erkennung eines Angriffsversuchs (sicherheitsrelevanten Ereignisses) geschehen soll.

Funktioniert das Vorhaben?

Die Theorie war klar. Aber hat auch die praktische Umsetzung geklappt? Bekam “pEAgasus” – sinnbildlich betrachtet – wie geplant Flügel und konnte abheben?

Ja! Das Projektteam entwickelte einen Prototypen, bei dem die Zusammenführung von Trovent MDR und Enforce Administrator wie gedacht funktioniert. Das heißt, das Angriffserkennungssystem kann dank der Hardening-Informationen aus dem Enforce Administrator die detektierten Angriffsversuche mit einem präziseren Risk-Score versehen und so den Arbeitsaufwand für das SOC-Team deutlich reduzieren!

Wie geht es weiter?

Das Projektteam hat sehr gut gezeigt, dass ein Abgleich von Systemhärtungsinformationen mit einem Managed Detection & Response System möglich ist und zu den gewünschten Ergebnissen führen kann. Durch die automatisierte Präzisierung des Risk-Scores eines detektierten Ereignisses kann sich der Arbeitsaufwand im SOC deutlich reduzieren lassen. Weniger fälschlicherweise als kritische eingestufte Ereignisse sind gleichbedeutend mit besseren Arbeitsergebnissen im SOC.

Der Grundstein ist also gelegt. Jetzt geht es darum, Enforce Administrator und Trovent MDR nicht nur für einzelne Testszenarien zu integrieren, sondern die Integration soweit zu vertiefen, dass sie im regulären SOC-Betrieb eingesetzt werden kann. Mit anderen Worten: Aus dem Integrationsprojekt soll eine fertige Lösung werden, die in Kundenumgebungen eingesetzt werden kann. Die entsprechenden Produktreleases werden voraussichtlich im Laufe des Jahres zur Verfügung stehen. Sie haben Interesse an einer Integration zwischen MDR und Systemhärtung? Sie haben fachliche Rückfragen dazu? Bei Interesse können Sie sich gerne an uns wenden.

Fazit

Mit “pEAgasus” kommen zwei Dinge zusammen, die zusammengehören: Systemhärtung und Angriffserkennung – und das in einer Lösung, die vollautomatisch arbeitet. Eine solche Verzahnung von MDR- und Hardening-Tools gibt es unseres Erachtens noch nicht auf dem Markt. Das Team hat damit Neuland betreten. Mit Erfolg!

Und “pEAgasus” ermöglicht in der Praxis die verbesserte Integration von verschiedenen “SecOps” bzw. “Security Operations” Tätigkeiten. Verschiedene Bereiche der Cybersicherheit — Detektion und Prävention — werden enger miteinander verzahnt. Mit einem klaren Ergebnis: Bessere, präzisere Angriffsdetektion und erhöhte Produktivität im SOC-Betrieb.

Bilder: Adobe Firefly, Trovent, FB Pro