#testenfürdenwinter - 30% günstiger!

Wir reduzieren ab sofort die Preise unserer Penetrationstests und Schwachstellenanalysen um 30% für alle Unternehmen und Organisationen, die täglich unsere überlebenswichtige Infrastruktur in Deutschland am Leben halten.

Lassen Sie einen Penetration Test durchführen!

Penetration Testing bzw. Pentesting ist eine extrem wichtige Cyber-Sicherheitsmaßnahme. Doch was genau benötigt Ihr Unternehmen? Mit unserem Pentest-Konfigurator können Sie sich sehr schnell ein passendes Angebot zusammenstellen lassen.

Sie möchten sich direkt von uns als Pentest-Anbieter zum geeigneten Fokus und Umfang eines Penetrationstests beraten lassen? Kein Problem – nutzen Sie unsere kostenfreien Beratungstermine!

Vorsorge ist günstiger als der Notfall

Ziel eines Penetration Tests ist es, einem gezielten oder auch zufälligen Hacker-Angriff zuvorzukommen. Dabei denkt und agiert der Penetrationstester wie ein potentieller Angreifer.

Es gilt, proaktiv und präventiv zu handeln, bevor Ihre IT-Systeme kompromittiert werden.

Ein erfolgreicher Angriff kann weitreichende und sehr kostspielige Folgen mit sich bringen.

Hacker gehen nicht planlos vor! Gleiches gilt für die erfahrenen Penetrationstester der Trovent.

Penetration Testing:

Was ist das?

Als erfahrener Pentest-Anbieter identifizieren wir bei unseren Penetration Tests gezielt Schwachstellen und Sicherheitslücken, um diese für einen Angriff zu nutzen.

Das gelingt zum Beispiel durch ein nicht-autorisiertes Vordringen in andere Bereiche der IT-Infrastruktur oder über eine Rechte-Erweiterung eines bestimmten User-Accounts.

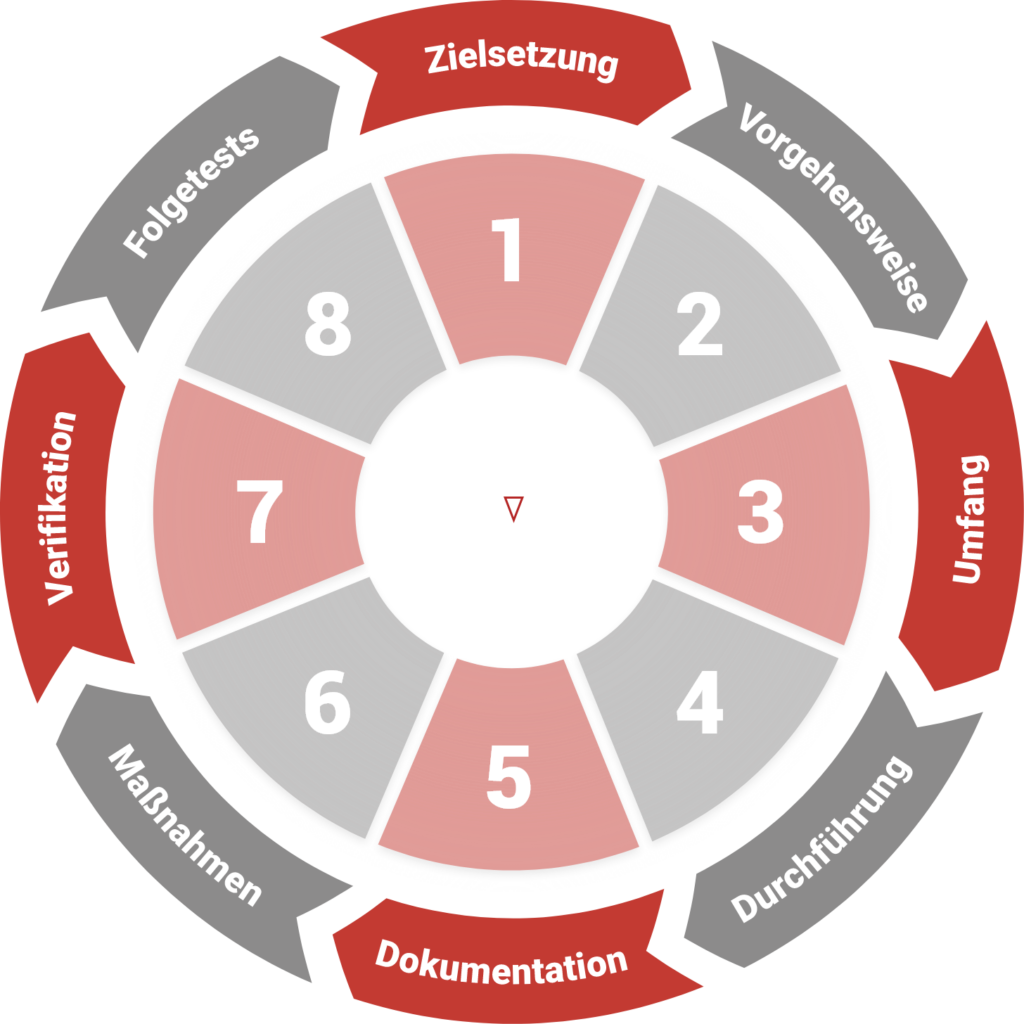

Wie läuft ein Penetration Test ab?

Unsere Penetrationstester greifen in Ihrem Auftrag Ihre IT-Infrastruktur an – und das mit der Denkweise und dem Vorgehen eines typischen Angreifers.

Wichtig ist: Qualitativ hochwertiges Pentesting erfordert klares, strukturiertes und wiederholbares Vorgehen.

Maßgebliche Standards

- OWASP Web Security Testing Guide

Der Web Security Testing Guide des Open Web Application Security Projects (OWASP) ist ein weltweit verwendeter Standard. Er beschreibt sehr ausführlich die Vorgehensweise für die Identifizierung von Schwachstellen in Web-Applikationen.

- Penetration Testing Execution Standard

Der Penetration Testing Execution Standard, kurz PTES, wurde schon im Jahr 2009 ins Leben gerufen. Er dient seitdem unter erfahrenen Penetrationstestern als anerkannter Standard für die Durchführung von professionellen Penetrationstests.

- Penetrationstestklassifikation des BSI

Die Penetrationstests der Trovent werden grundsätzlich gemäß den Kriterien des deutschen Bundesamtes für Sicherheit in der Informationstechnik (BSI) klassifiziert

Fokus und Umfang

- Fokus des Pentestings

Welche Teile Ihrer Netzwerkinfrastruktur, welche Applikationen und welche Geräte sollen getestet werden? - Ort und Zeitraum

Wann und wo soll der Penetrationstest stattfinden – vor Ort oder per Remotezugriff? - Informationsbasis

Von White-Box bis Black-Box: Von welchem Wissensstand sollen unsere Experten ausgehen? - Aggressivität

Sollen Schwachstellen nur identifiziert oder auch aktiv ausgenutzt werden? - Methoden

Welche Techniken können im Rahmen eines Penetration Tests verwendet werden?

Dokumentation und Retest

Während der laufendes Tests werden die Ergebnisse protokolliert und dokumentiert.

Erkannte und verifizierte Schwachstellen werden gemäß des Common Vulnerability Scoring Systems (CVSS) bewertet und kommentiert.

Gefundene Schwachstellen und Nachweise sowie die empfohlenen Maßnahmen zur Verbesserung und Systemhärtung werden detailliert beschrieben.

Nach Umsetzung der Maßnahmen, führen wir eine erneute Prüfung der Zielsysteme durch, um die Beseitigung der Schwachstellen zu verifizieren.

Der Nutzen eines Penetrationstests

Das aktuelle IT-Sicherheitsumfeld zeichnet sich durch eine kritische Bedrohungslage und durch ein rasantes Veränderungstempo aus. Hinzu kommt eine höchst unübersichtliche Landschaft von Security-Produkten und -Lösungen.

Diese Ausgangslage macht die Priorisierung von wirtschaftlich sinnvollen Verbesserungsmaßnahmen zu einer großen Herausforderung. Ein Pentest kann Sie dabei unterstützen Verbesserungsmaßnahmen zu identifizieren und zu priorisieren.

- Ein Penetrationstest zeigt Ihnen auf, wo es große und kleine Lücken in Ihrer IT-Infrastruktur gibt.

- Auf Basis der Ergebnisse sind Sie in der Lage, identifizierte Schwachstellen gezielt zu schließen. Sie reduzieren Ihr Risiko, Opfer von zufälligen oder gezielten Hacker-Angriffen zu werden.

- Durch die Schließung von kritischen Lücken verringern Sie das Risiko, dass es zu einem breitflächigen Ausfall Ihrer IT-Infrastruktur durch Cyber-Attacken kommt. Und Sie schützen Ihre “Informations-Kronjuwelen” vor Diebstahl.

- Sie reduzieren Ihre Kosten! Die Vorsorge für Ihre Cyber-Sicherheit ist deutlich günstiger als ein Notfall.

Unsere Schwerpunkte als Pentest-Anbieter

Weshalb sollten Sie Pentests durchführen?

Durch einen Penetration Test der Trovent gewinnen Sie wichtige Erkenntnisse über den Zustand Ihrer IT-Infrastruktur und der IT-Sicherheitsprozesse in Ihrem Unternehmen. Diese Erkenntnisse lassen sich gezielt nutzen, um weitere technische und organisatorische Verbesserungsmaßnahmen zu identifizieren und zu priorisieren.

Beispielsweise kann aus einem Pentest die Erkenntnis wachsen, dass:

- die Einführung eines fortlaufenden Schwachstellenmanagements (Vulnerability Management) notwendig und sinnvoll ist, um die zeitnahe Erkennung und Beseitigung von Schwachstellen zu gewährleisten.

- die Umsetzung einer Angriffserkennungslösung (Managed Detection and Response) notwendig und sinnvoll ist, um Angriffsaktivitäten frühzeitig erkennen zu können. Angriffe oder Angriffsversuche werden sichtbar, bevor ein weitläufiger Schaden entsteht.

Pentesting-Expertise aus Deutschland - Setzen Sie auf Trovent!

Unsere Penetrationstester haben einen breiten Erfahrungsschatz aus zahlreichen Branchen:

- Versicherungswesen / Finanzdienstleistung

- Gesundheit / eHealth

- Automotive

- Versorger (KRITIS)

- Konsumgüter

- Applikationsentwicklung

- IT- / Systemhäuser

- Produzierendes Gewerbe

Und natürlich sind unsere Pentester entsprechend zertifiziert, unter anderem mit dem OSCP-Zertifikat von Offensive Security.

Im positiven Sinne verrückt

Neben den Penetrationstests, die das Trovent-Team für seine Kunden im Tagesgeschäft durchführt, suchen wir auch in unserer Freizeit nach Schwachstellen. Dabei haben es uns vor allem Gesundheits-Apps und das breite Feld an Wearables angetan.

In diesem Segment werden sehr sensible, persönliche Daten verarbeitet. Doch die hierfür verwendeten Applikationen und Ökosysteme sind leider oft alles andere als sicher.

Die Erkenntnisse unserer auf Eigeninitiative durchgeführten Penetrationstests im Bereich eHealth und Wearables teilen wir gerne. Diese können Sie in unseren Security Advisories nachlesen.